Операционные системы Microsoftâ Windowsâ 95, Windows 98 и Windows NTâ позволяют организовывать

простую, безопасную и высокорентабельную связь, преодолевая тем самым

географические и государственные границы на пути развития бизнеса. Одной из

важнейших особенностей коммуникационных платформ на базе Windows,

несомненно, является поддержка виртуальных частных сетей (ВЧС).

Виртуальные частные сети находят сегодня все более

широкое распространение. Этому способствует два обстоятельства: экономичность

такого вида связи и одновременно – высокая безопасность инфраструктуры частных

сетей. Используя ВЧС, и командированный работник, и служащий филиала может

подключиться к корпоративной сети с обычного локального телефона, что намного

дешевле выхода на линии междугородной связи или абонирования «бесплатного»

номера 800, не говоря уж об аренде выделенных каналов связи. Безопасность же

ВЧС достигается за счет организации так называемых туннельных

подключений, позволяющих войти в корпоративную сеть только тем пользователям,

которые прошли аутентификацию. Средства ВЧС, предлагаемые корпорацией Microsoft, обеспечивают шифрование информации с применением

128-битового ключа. Правда, столь высокая стойкость доступна лишь на

американской территории: из-за ограничений, накладываемых экспортным

законодательством США, в других странах могут применяться ключи длиной не более

40 бит. В целом виртуальную частную сеть можно представить как своеобразный

туннель, проложенный через Интернет или другую общедоступную сеть. По

безопасности и функциональности туннелирование практически ничем не

уступает частным сетям. Под туннелированием понимается включение

информационного пакета в обычный IP-пакет (так

называемое инкапсулирование) и его передача в таком виде по

общедоступной сети. Когда инкапсулированный пакет поступает в сеть получателя,

например, в корпоративную локальную вычислительную сеть (ЛВС), внешняя IP-оболочка с него снимается, после чего обработка информации

производится обычным способом.

ВЧС уже доказали свою высокую эффективность в организации

работы с надомными служащими, филиалами и внешними партнерами, благодаря чему

превратились в один из ключевых элементов общей корпоративной стратегии

информационных технологий.

Корпорация Microsoft была в

числе пионеров интеграции средств ВЧС и сейчас продолжает активно работать в

этом направлении. Совместно со своими отраслевыми партнерами и Целевой группой

технической поддержки Интернета IETF корпорация

совершенствует технологии виртуальных частных сетей и средства обеспечения их

безопасности. Настоящий документ посвящен вопросам защиты ВЧС, оценке угрозы их

безопасности и различным способам ее устранения, которые предлагает Microsoft.

Microsoft разработала широкий

спектр средств организации ВЧС, способных удовлетворить самые разные запросы в

области защиты информации. Одним из них является протокол PPTP

(Point-to-Point Tunneling Protocol – протокол туннелирования между узлами), призванный

свести к минимуму общую стоимость владения системой. Корпорация встроила его в

свои операционные системы Windows 95, Windows 98 и Windows NT

4.0, а независимые производители сделали этот протокол доступным пользователям Windows 3.1 и Macintosh.

Протокол PPTP совместим с широким кругом аппаратных

платформ, позволяет производить аутентификацию по паролю и не требует инфраструктуры

сертификации (хотя Microsoft и намерена обеспечить

поддержку сертификатов ко времени выхода Windows 2000).

Чтобы обеспечить еще больший уровень безопасности,

корпорация включает в операционную систему Windows 2000

собственную реализацию протоколов L2TP

(Layer 2 Tunneling Protocol – протокол туннелирования

канального уровня) и IPSec (Internet Protocol Security – протокол безопасности в Интернете). Правда,

применение этих средств предъявляет повышенные требования к системам: для них

необходимо развертывание PKI (Public Key Infrastructure – инфраструктура с открытыми ключами) и

применение центральных процессоров класса Pentium.

Настоящий документ призван помочь сетевым

администраторам и другим ответственным руководителям оценить уровень безопасности

ВЧС, необходимый их организации, и выбрать средства, способные наилучшим

образом удовлетворить такие потребности. Здесь же будет рассмотрено влияние

уровня подготовки служащих и политики безопасности на защищенность сети, какие

бы технологии безопасности не применялись.

Защита сети – процесс динамичный. Здесь приходится

постоянно искать компромисс, который бы позволил надежно защитить информацию,

не тормозя работу самой сети и не снижая производительность всей организации.

Microsoft постоянно совершенствует

свои технологии, чтобы предоставить пользователям самые надежные средства

сетевой защиты, отличающиеся, к тому же, простотой развертывания и управления.

Средства ВЧС, разработанные Microsoft,

обеспечивают высочайший уровень безопасности. Они открывают перед организациями

все достоинства такой удобной и экономичной технологии, как туннелирование

трафика в общедоступных сетях, и при этом надежно блокируют несанкционированный

доступ к информации через черный ход.

Туннель ВЧС служит для транспортировки информации, не

отвечающей стандартам адресации Интернета. Чтобы доставить такие данные от

одного конца туннеля к другому, программа помещает (инкапсулирует) их в

стандартные IP-пакеты, которые затем пересылаются по

промежуточным сетевым каналам от одной сети (или одиночного клиента) к другой.

Весь процесс инкапсулирования и пересылки пакетов называется туннелированием, а

логическое подключение, используемое для их передачи, – туннелем. Таким

образом, туннель представляет собой логический канал связи, проложенный через

Интернет или любую другую промежуточную сеть. Удаленные пользователи при этом

играют роль виртуальных узлов той сети, с которой они соединены туннелем.

Для пользователя не имеет никакого значения характер

физической сети, через которую проложен туннель: с его точки зрения, вся

информация пересылается как бы по выделенной частной сети.

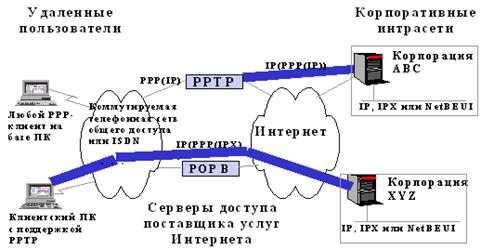

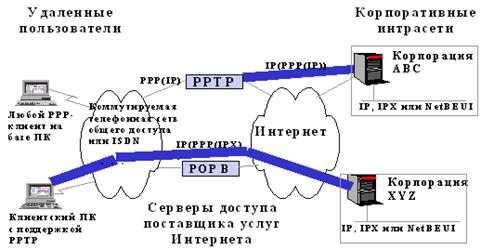

Figure 1. Концептуальная модель

ВЧС.

Инкапсулирование, как и шифрование потоков данных,

жизненно необходимы для передачи информации через Интернет. Функции

инкапсулирования, выполняемые с помощью протоколов PPTP

и L2TP, упрощают организацию

многопротокольной связи, так как позволяют пересылать по IP-сетям

пакеты данных, созданные на основе других протоколов. Благодаря этому удаленный

клиент может применять для подключения к корпоративной ЛВС любой протокол и при

этом пользоваться всеми преимуществами Интернета.

Средства организации ВЧС,

разработанные Microsoft, позволяют подключать к

серверам на базе Windows NT Server так

называемые пользовательские процессоры (front-end processor,

ПП), управляющие доступом клиентов в сеть данного сервера. Применение таких

посредников дает возможность устанавливать туннельные подключения даже тем

клиентам, которые не оснащены средствами ВЧС. Пользователь может и не знать,

подключился он к серверу напрямую, или через ПП, создавший для него туннель.

Благодаря этому в ВЧС Microsoft обеспечивается

«прозрачный» доступ к клиентам РРР, позволяющий им работать в средах Unix, Win 16, MS-DOS®, а также взаимодействовать с клиентами Macintosh и другими.

Пользовательский процессор

не имеет доступа к данным, циркулирующим между клиентом и сервером, поэтому его

вполне можно разместить на узле поставщика услуг Интернета. Здесь ПП будет

выполнять роль бесстрастного регулировщика, которого нисколько не касается

содержимое проходящей через него информации. С точки зрения безопасности это

означает, что компания сохраняет полный контроль за доступом в сеть, да и

безопасность ее данных нисколько не страдает. Такая схема очень удобна для тех

компаний, которые готовы передать управление удаленным доступом по

коммутируемым каналам в руки сторонних поставщиков услуг, но при этом хотят

обеспечить полную безопасность своей информации.

Для надежной защиты данных необходимо ограничивать

доступ к серверу, а не к пользовательскому процессору. С этой целью проверка

аутентификации всех пользователей, которые пытаются подключиться к серверу,

производится на самом сервере. Функции ПП ограничиваются проверкой

идентификатора пользователя и созданием туннеля к серверу. Как мы видим, этот

посредник и здесь играет пассивную роль, ничуть не снижая безопасности

соединения.

Существует два типа туннелей ВЧС – заказные (voluntary) и принудительные (compulsory).

Для создания заказного туннеля необходимо, чтобы клиент был оснащен средствами

создания ВЧС, тогда как принудительный туннель организуется при посредничестве

пользовательского процессора.

Заказные туннели создаются самой рабочей станцией,

которая организует ВЧС с удаленной сетью. Чтобы создать их, клиенту нужны

собственные средств ВЧС, то есть, он должен поддерживать протокол PPTP или L2TP,

а также иметь вспомогательное программное обеспечение (сервер туннелирования

обеспечивает поддержку всех таких компонентов по умолчанию). При этом клиент и

сервер должны применять один и тот же протокол туннелирования.

Заказной туннель может прокладываться по уже имеющемуся

у клиента сетевому подключению между его рабочей станцией и выбранным сервером

туннелирования. Однако чаще рабочей станции приходится сначала связываться по

коммутируемому каналу с транспортной сетью – лишь после этого клиент может

приступать к организации туннеля.

Если нужно проложить туннель через Интернет, но клиент

не оснащен средствами ВЧС, он может подключиться к пользовательскому процессору

поставщика услуг. Благодаря этому создается так называемый принудительный

туннель, для которого клиенту не нужна ни поддержка протоколов PPTP и L2TP,

ни вспомогательное ПО. Все это имеется на пользовательском процессоре. Как и

при заказном туннелировании, здесь действует условие: ПП и сервер

туннелирования должны применять в каждом индивидуальном подключении один и тот

же протокол ВЧС (PPTP или L2TP).

Обычно пользователю клиентского компьютера сообщается

специальный телефонный номер, открывающий ему доступ к пользовательскому

процессору. К примеру, корпорация, владеющая частной сетью, может заключить с

поставщиком услуг Интернета соглашение о развертывании ПП на территории

определенного района или даже всей страны. Каждый из пользовательских

процессоров способен прокладывать ВЧС через Интернет и связываться по нему с

сервером туннелирования, установленным в частной сети корпорации. Подобная

схема получила название принудительного туннелирования, поскольку здесь

клиент просто не может отказаться от использования ВЧС. Как только подключение

установлено, все сообщения с клиентского ПК автоматически направляются через

туннель.

Опираясь на протокол PPTP, Microsoft смогла создать очень надежные и безопасные средства

организации виртуальных частных сетей. Благодаря простоте развертывания и

высокой защищенности, технология ВЧС на базе PPTP,

разработанная специалистами этой корпорации, быстро завоевала заслуженное

признание. Исследовательская фирма Infonetics Research провела в 1998 году

изучение рынка ВЧС и пришла к заключению, что наибольшее распространение в этой

отрасли получили средства туннелирования Microsoft.

Протокол PPTP представляет собой

открытый отраслевой стандарт. Создание этого протокола стало результатом

объединенных усилий целого ряда известных производителей сетевых компонентов,

включая Ascend Communications, 3Com/Primary Access,

ECI Telematics,

US Robotics

и Microsoft. Эти компании основали Форум PPTP, результаты работы которого стали широко известны в 1996

году, когда на рассмотрение Группы целевой технической поддержки Интернета (IETF) был передан проект новой спецификации.

Протокол PPTP тесно интегрирован

со службой удаленного доступа (Remote Access Services),

входящей в Windows NT Server и Windows

98, а также с дополнительным компонентом создания сетей с доступом по

коммутируемым каналам Dial-Up Networking 1.2 Upgrade

для операционной системы Windows 95.

Любой специалист в области сетевой связи и безопасности

прекрасно знает, что на практике защищенность компьютера определяется рядом

постоянно изменяющихся параметров, включая уровень развития технологии, правила

работы, физическую безопасность системы. Все это приходится тщательно учитывать

и взвешивать, когда дело доходит до определения допустимого риска и выбора

средств его минимизации. PPTP является одной из

составных частей общего плана организации безопасной связи, обусловленных

прагматическим подходом к защите сетей. Учитывая это, Microsoft

избрала PPTP в качестве основы для подключения всех ВЧС к собственным

корпоративным сетям.

За все время эксплуатации виртуальных частных сетей на

базе Windows клиенты ни разу не пожаловались на

недостаточную их защищенность. Но Microsoft не

успокаивается на достигнутом и продолжает совершенствовать технологию Windows Networking and Communications

(организация сетей и связи в среде Windows). Очередным шагом в этом направлении стал выпуск

дополнительного программного пакета PPTP Performance and Security Upgrade (обновление для

повышения производительности и безопасности на основе PPTP)

для клиентов и серверов, работающих под управлением Windows.

Это ПО можно бесплатно получить на веб-узле Microsoft по адресу: http://www.microsoft.com/communications.

Средства ВЧС, созданные Microsoft

на базе PPTP, сочетают в себе все достоинства широко

распространенных открытых платформ, полнофункциональных сетей и тесной

интеграции с Windows. В результате удалось создать

простую в работе, легко программируемую и очень гибкую коммуникационную

платформу. Правильно настроив систему на базе Windows,

взяв на вооружение PPTP, используя средства обеспечения

безопасности операционной системы, пользователь получает экономичную, надежную

и хорошо защищенную платформу для ВЧС, которая значительно снижает расходы на

организацию связи.

К вопросам обеспечения безопасности Microsoft

относится очень серьезно. Накопление все новых знаний в этой области и быстрое

развитие технологий приводят к совершенствованию средств шифрования и сетевой

защиты. Учитывая это, корпорация постоянно модернизирует службы безопасности

своих операционных систем и выпускает обновленные продукты на их основе.

Руководители компаний, отвечающие за безопасность информации, должны

своевременно узнавать обо всех новинках Microsoft.

Самую свежую информацию о них всегда можно найти на веб-узле http://www.microsoft.com/security,

посвященному вопросам безопасности, и на сервере http://www.microsoft.com/communications, где рассматриваются проблемы организации

связи.

Из новшеств Microsoft в области

технологий создания ВЧС на базе PPTP можно упомянуть:

·

более совершенную аутентификацию в протоколе MS-CHAP 2;

·

повышение надежности аутентификации по паролю;

·

повышение стойкости шифрования по протоколу MPPE

(Microsoft Point-to-Point Encryption – шифрование между узлами).

Протокол MS-CHAP

(Microsoft Challenge-Handshake Authentication Protocol – протокол взаимной

аутентификации Microsoft) содержит механизм

аутентификации, необходимый для проверки регистрационных данных пользователя в

доменах Windows NT. Созданные с его помощью сеансовые ключи применяются для

шифрования данных пользователя, как это описано в разделе, посвященном

протоколу MPPE.

Шифрованием называется процесс кодирования данных с целью

предотвращения несанкционированного доступа к ним, особенно в процессе

пересылки по открытым каналам связи. Шифрование производится с применением

специализированных алгоритмов на основе так называемых секретных ключей,

преобразующих данные (например, пароль) в псевдослучайный набор знаков.

Прочесть закрытую таким способом информацию способен только тот, кому известен

соответствующий ключ. Хешированный пароль, скажем, может быть дешифрован лишь

на том компьютере, где имеется такой же ключ (вспомним детское шифрование с

помощью двух одинаковых бумажных матриц). Применяемые при шифровании алгоритмы,

особенно с ключами длиной более 128 бит, практически полностью исключают

возможность дешифрования информации посторонними.

Протокол MS-CHAP

2 описывает порядок одностороннего преобразования пользовательского пароля,

алгоритм генерации запроса сервером, алгоритм генерации запроса клиентом и

дополнительные данные, включаемые в сообщение Success

(Аутентификация успешна). Если клиент MS-CHAP 2

не смог идентифицировать сервер, он отключается.

Получив от клиента MS-CHAP 2 запрос на аутентификацию, сервер сетевого доступа прежде всего направляет

на удаленный клиент собственный запрос, состоящий из сеансового идентификатора

и случайной контрольной последовательности. В ответ удаленный клиент должен

вернуть имя пользователя и хешированную последовательность из полученного

запроса, дополненные сеансовым идентификатором и хешированным паролем. Как мы

видим, здесь предусматривается хеширование уже хешированного пароля, что создает

дополнительный уровень безопасности. При такой схеме пароли сохраняются на

сервере зашифрованными, а не в виде открытого текста.

В MS-CHAP

2 предусмотрены дополнительные коды ошибки, в том числе код истечения срока

действия пароля, а также новые шифрованные клиент-серверные сообщения,

благодаря которым пользователь может изменить свой пароль. В новой реализации

протокола Microsoft первичный ключ, необходимый для

последующего шифрования данных по протоколу MPPE,

генерируется клиентом и сервером независимо друг от друга.

Ранее протокол Microsoft PPTP допускал применение и других,

менее надежных механизмов аутентификации в ВЧС. Теперь же он использует только MS-CHAP, что значительно повышает

безопасность аутентификации.

Как уже отмечалось, при

подключении к PPTP-серверу, работающему под управлением

Windows NT,

клиенты на базе Windows проводят двустороннюю

аутентификацию по протоколу MS-CHAP.

Чтобы не допустить перехвата передаваемого пароля, используется функция хеширования

(пароли Windows NT могут иметь длину до четырнадцати 16-битовых символов из

одного набора Unicode; строчные и прописные буквы в них

различаются).

В процессе аутентификации

первичный ключ шифрования генерируется путем хеширования пароля пользователя,

что налагает на него особые требования. Администратор сети должен всячески

стимулировать применение как можно более сложных паролей Windows NT. Узнав пароль пользователя,

злоумышленник теоретически может расшифровать данные, пересылаемые между клиентом

и сервером, – для этого ему нужно только перехватить шифрованный PPTP-сеанс связи. Правда, на практике прочесть сообщение,

зашифрованное с помощью 128-битового ключа, намного сложнее, так как пароль

представляет собой лишь одну часть блока данных, хэшированием которого

генерируется криптоключ.

Windows NT

допускает применение и прежних паролей LAN Manager, однако они намного

примитивнее «родных» паролей операционной системы. Это делает их более

уязвимыми для прямых атак с применением грубой силы, словарных атак и попыток

угадать правильный пароль.

Обязательное использование паролей Windows NT

Microsoft выпустила дополнение к

клиентским и серверным PPTP-компонентам для Windows NT,

позволяющее повысить надежность применяемых паролей. С его помощью можно настроить

систему таким образом, что она просто не допустит аутентификации по старым

паролям, и пользователям волей-неволей придется перейти на пароли Windows NT. К

тому же это дополнение дает возможность изменить конфигурацию PPTP-клиентов

Windows NT,

запретив аутентификацию по паролям LAN

Manager. Вскоре Microsoft

намерена выпустить такой же дополнительный продукт для PPTP-клиентов

Windows 95. В операционной системе Windows

98 подобная функция уже предусмотрена. Ближе познакомиться с этими новинками и

с настройкой операционных систем на применение функции Windows NT Hash поможет прилагаемая к ним документация. Материалы

относительно дополнений для Windows 95 и Windows NT

опубликованы на веб-узле http://www.microsoft.com/communications/.

Здесь же можно найти и информацию о интегрированной службе маршрутизации и

удаленного доступа (Routing and Remote Access Services) Windows NТ, позволяющей организовать ВЧС между серверами.

Соблюдение правил выбора пароля

Microsoft рекомендует своим

клиентам принять все необходимые меры, чтобы в их сетях применялись только

сложные пароли повышенной стойкости, содержащие случайную комбинацию строчных и

прописных букв, цифр и знаков препинания. Для обеспечения безопасности сети

крайне важно регулярно обновлять пароли. В соблюдении этих правил способна

помочь Windows NT. Все пакеты обновления для Windows NT 4.0, начиная с Service Pack 2, снабжаются инструментальными

средствами администрирования, которые обеспечивают выполнение правил

безопасности и лучшее управление паролями.

Основы правильного использования паролей

Как отмечалось выше,

хороший пароль должен быть не короче установленной длины и содержать символы

различных типов. Надежным считается тот пароль, который невозможно угадать. И

никогда нельзя забывать, что от качества пароля зависит уровень безопасности

всей сети!

К числу плохих

следует однозначно отнести пароли, которые:

·

состоят исключительно из

словарных слов;

·

используют буквы только

одного регистра (строчные или прописные);

·

созданы на основе имен людей

и названий предметов, о которых нетрудно догадаться (имя сына или дочери

владельца пароля, кличка его собаки и даже девичья фамилия матери).

А вот требования,

которым должен удовлетворять надежный пароль:

·

в тексте пароля должны быть

хотя бы одна цифра и один небуквенный символ (например, вопросительный знак);

·

для постороннего наблюдателя

пароль должен выглядеть бессмысленным набором символов, который очень трудно

запомнить;

·

текст не должен содержать

осмысленных слов и личных имен.

Основные

требования к правилам выбора надежных паролей приводятся в статье Q161990

базы данных Microsoft Knowledge Base.

Правильный подбор пароля значительно повышает стойкость любой системы,

использующей его. Сложные пароли и современные технологии делают Windows безопасной платформой для практического развертывания

ВЧС в условиях реального мира.

Нельзя забывать и о том, что в алгоритме шифрования со

128-битовым ключом, использованном корпорацией Microsoft,

в основу ключа шифрования кладется не только сложный пароль, но и запросы,

которыми обмениваются клиент с сервером. Такой подход еще более усложняет атаки

на сеть. Корпорация Microsoft рекомендует всем

организациям, действующим в Северной Америке, предусмотреть в своих правилах

обязательное применение 128-битовых ключей, поскольку, как показывает практика,

ключи длиной 40 бит при определенных условиях не выдерживают атак с применением

"грубой" силы.

Шифрование информации создает еще один уровень защиты

виртуальных частных сетей, созданных на базе протокола PPTP,

который необходим на случай перехвата пакетов ВЧС. Правда, такая возможность

носит скорее теоретический характер и весьма маловероятна на практике. Тем не

менее, можно представить себе злоумышленника, сумевшего разместить между

клиентом и сервером собственный компьютер. Если его машине удастся предстать

перед клиентом в образе сервера PPTP, она сможет

заполучить весь его трафик. Уязвимость для подобных атак свойственна не только

продуктам Microsoft, – подобная опасность существует

при любой системе аутентификации, где не предусмотрен взаимный обмен запросами

и ответами на них. Такую возможность полностью

исключает лишь применение протокола MS-CHAP 2,

обеспечивающего взаимную аутентификацию участников сеанса связи.

Шифрование по протоколу MPPE с 128- и 40-битовым ключом полностью защищает все

данные, циркулирующие между клиентом и сервером. А это значит, что даже вклинив

между ними свой компьютер, злоумышленник не сможет прочесть передаваемую

информацию – для этого ему сначала придется заполучить секретный ключ.

В основу протокола PPTP положен

алгоритм шифрования RSA RC4, который обеспечивает самую

высокую стойкость, разрешенную правительством США для коммерческих систем. В

Северной Америке шифровать сообщения можно посредством ключа длиной 128 бит, в

других же странах его длина не может превышать 40 бит. При использовании

протокола MS-CHAP 2 для связи в

прямом и обратном направлении генерируется два отдельных ключа, причем по

умолчанию эти ключи меняются при передаче каждого пакета. Все это еще более

затрудняет «силовые» атаки на сеть.

Несколько месяцев назад Microsoft

получила сообщение о том, что в протоколе PPTP имеется

ошибка, которая позволяет злоумышленнику направлять на сервер PPTP

информацию по так называемому каналу управления. Он может передать даже код,

приводящий к зависанию всего сервера. Корпорация Microsoft

уже выпустила "заплатку", устраняющую отмеченный недостаток. Она

обеспечивает более тщательную проверку данных, циркулирующих в служебном

канале, и блокирует потенциально опасную информацию, грозящую зависанием

системы. В недавно выпущенных обновлениях PPTP для Windows NT

эта ошибка уже устранена. Подробнее узнать о ней можно в статье Q179107 базы знаний Microsoft Knowledge Base.

Теперь атака по каналу управления в худшем случае может

привести к прекращению текущего PPTP-сеанса. Чтобы

полностью исключить саму возможность таких атак, Microsoft

намерена внести изменения непосредственно в канал, обеспечив полную

аутентификацию всех пакетов, поступающих по нему на сервер PPTP.

В сетях, развернутых на территории Северной Америки, Microsoft советует использовать 128-битовую версию протокола PPTP. Нельзя забывать и о необходимости своевременно

устанавливать на своих системах самые последние пакеты обновления для Windows NT

4.0 и горячие заплаты PPTP.

В целом же пользователям рекомендуется регулярно

просматривать два веб-узла Microsoft. Один из них,

посвященный вопросам безопасности, расположен по адресу http://www.microsoft.com/security,

а другой, содержащий самую свежую информацию по организации связи, – по адресу http://www.microsoft.com/communications.

Здесь всегда можно найти полезные сведения по защите сетей, информационные

бюллетени, обновления для службы маршрутизации и удаленного доступа, а также

последние дополнения для межсерверных ВЧС и клиент-серверных подключений по

коммутируемым каналам связи. Информация и инструментарий, предлагаемые на этих

узлах помогут компаниям разработать правила использования ВЧС и наладить

контроль за их выполнением. А правильно настроенная система на базе Windows в сочетании с тщательно продуманной политикой в

области безопасности откроет перед пользователями все достоинства хорошо

защищенных ВЧС.

Протокол L2TP

(Layer 2 Tunneling Protocol – сетевой протокол

туннелирования канального уровня) сочетает в себе все лучшее из протоколов PPTP и L2F (Layer 2 Forwarding – пересылка данных

на канальном уровне). О первом мы уже говорили, второй же был предложен в

качестве протокола передачи для подключения по коммутируемым каналам связи.

Используя его, серверы удаленного доступа инкапсулируют поступающий трафик в

кадры протокола РРР, а затем передают их по каналам ГВС на сервер L2F, который, в свою очередь, удаляет

упаковку пакетов и направляет их в сеть получателя.

Протокол L2TP

позволяет прокладывать туннели через любые среды, где возможны

пакетно-ориентированные одноранговые подключения. В их число, в частности,

входят такие технологии региональных вычислительных сетей, как Х.25, Frame Relay и

АТМ. Более того, в L2TP

предусмотрена возможность соединения двух конечных точек несколькими туннелями

(спецификация на этот протокол содержится в документе «Layer Two Tunneling Protocol

- L2TP», опубликованном в файле

draft-ietf-pppext-l2tp-12.txt;

Самую свежую версию этой спецификации можно найти на веб-узле Целевой группы

технической поддержки Интернета http://www.ietf.org/).

При работе в IP-сетях протокол L2TP очень похож на PPTP.

Здесь туннель прокладывается между клиентом L2TP и сервером L2TP.

При этом не имеет никакого значения, подключен ли клиент к сети (например, к

ЛВС) постоянно или для установления IP-подключения ему

нужно сначала связаться по коммутируемому каналу с сервером сетевого доступа

(так подключаются через Интернет удаленные пользователи).

Как PPTP, так и L2TP прежде всего производят

первичное инкапсулирование данных по протоколу РРР, а затем добавляют в

полученные пакеты дополнительные заголовки, необходимые для их пересылки через

промежуточные сети. На этом этапе в работе PPTP и L2TP начинают проявляться некоторые

различия.

·

PPTP способен пересылать пакеты только

через IP-сети, тогда как L2TP позволяет прокладывать туннели по любым пакетно-ориентированным

средам, где возможна организация одноранговых подключений. Благодаря этому

пакеты L2TP могут пересылаться

по IP-сетям (с использованием протокола UDP), по частным виртуальным каналам с ретрансляцией кадров Frame Relay,

по виртуальным каналам Х.25 и по виртуальным каналам АТМ.

·

PPTP позволяет проложить между конечными

точками виртуального канала только один туннель, а L2TP может соединить их несколькими.

·

L2TP поддерживает

сжатие заголовков, как это описано в проекте спецификации. Применение данной

функции позволяет ограничиться четырьмя дополнительными байтами в заголовке,

тогда как PPTP добавляет в него 6 байт.

·

В L2TP

предусмотрена аутентификация туннеля, которой нет в PPTP.

Правда, когда в туннеле используется протокол IPSec,

аутентификация на канальном уровне становится ненужной, так как и L2TP, и PPTP

производят ее именно по протоколу IPSec.

При создании туннелей L2TP аутентификация производится с помощью тех же механизмов,

что и в подключениях РРР. Функции шифрования и сжатия нагрузки протокол L2TP унаследовал от РРР, но в него

добавлены и дополнительные возможности шифрования по протоколу IPSec, описанные в следующем разделе.

Протокол IPSec (IP Security)

создавался Целевой группой технической поддержки Интернета в качестве средства

шифрования данных на всем протяжении IP-канала связи. В

разработке этого протокола, продолжавшейся несколько лет, принимали участие

лучшие специалисты в области сетевой безопасности. Плодом их труда стала схема

аутентификации и шифрования IP-пакетов на

индивидуальной основе, которая, как считается, обеспечивает высочайший уровень

защиты информации. Правда, первоначально IPSec

рассматривался исключительно в качестве средства защиты связи между отдельными

сетевыми элементами (в частности, трафика между маршрутизаторами Интернета), но

сегодня он находит более широкое применение в сетях, где каждому

хост-компьютеру выделен собственный статический IP-адрес.

Протоколу IPSec посвящен целый

ряд документов серии RFC. Публикации RFC

1825, 1826 и 1827 содержат описание общей архитектуры протокола, заголовка

аутентификации Authentication Header, необходимого для проверки целостности данных, а также

технологии безопасного инкапсулирования полезной информации Encapsulation Security Payload, обеспечивающей целостность и шифрование данных.

Главное внимание при разработке IPSec

уделялось обеспечению безопасности в IP-сетях на

сетевом уровне. Этот протокол хорошо интегрируется с функциями безопасности Windows NT Server, благодаря чему может служить

идеальной платформой для защиты потоков информации, проходящих по интрасетям и

Интернету.

IPSec предназначен не для

клиент-серверного туннелирования, а для защиты туннелей между серверами и

маршрутизаторами. Таким образом, он не заменяет протоколы PPTP

и L2TP, а дополняет их.

Совместное применение позволяет сочетать гибкость протоколов ВЧС канального

уровня (PPTP и L2TP) с

высочайшим уровнем безопасности, который обеспечивает IPSec.

Учитывая все это, Microsoft намерена предусмотреть в Windows 2000 единую платформу ВЧС (протоколы PPTP и L2TP,

передаваемые поверх IPSec).

IPSec описывает не только

механизмы шифрования IP-трафика, но и формат IP-пакетов, передаваемых по IP-туннелям.

Режим такой передачи обычно называют туннельным режимом IPSec

(IPSec Tunnel Mode). Туннель IPSec

состоит из туннельного клиента и туннельного сервера, которые настроены на

применение протокола IPSec, и механизма шифрования по

согласованию (negotiated encryption

mechanism).

Безопасная передача IP-пакетов

по частным и общедоступным IP-сетям в туннельном режиме

IPSec достигается за счет инкапсулирования и шифрования

всего IP-пакета с использованием механизма шифрования

по согласованию (если он необходим). После этого зашифрованная информация

инкапсулируется еще раз, снабжается нешифрованным заголовком и направляется

через промежуточные сети на туннельный сервер. Получив такую дейтаграмму,

туннельный сервер обрабатывает ее открытый IP-заголовок,

удаляет его, а затем дешифрует содержимое и извлекает исходный IP-пакет с полезной информацией. Далее пакет обрабатывается,

как обычно, и направляется получателю.

В туннельном режиме IPSec

поддерживается только IP-трафик, а все операции

производятся на нижнем уровне IP-стека. Благодаря этому

все выполняемые здесь функции становятся доступны для приложений и протоколов

высшего уровня. Управление режимом производится в соответствии с политикой

безопасности – набором правил фильтрации пакетов, определяющих очередность

применения механизмов шифрования и туннелирования, а также доступные методы

аутентификации, распределенные по приоритетам. Как только появляется трафик,

который нужно передать на другой конец туннеля, обе машины производят взаимную

аутентификацию, после чего согласуют метод шифрования. Когда такие операции

завершены, весь трафик шифруется посредством выбранного механизма, а к каждому

пакету прикрепляется заголовок туннелирования.

Для аутентификации источника и проверки целостности

нешифрованной информации протокол IPSec использует

заголовок аутентификации и порядковый номер пакета. В случае шифрования трафика

IPSec обращается к помощи протокола шифрования дейтаграмм ESP

(Encapsulating Security Payload - безопасное

закрытие содержания). Применение IPSec предполагает,

что секретный ключ известен только отправителю и получателю сообщения. Таким

образом, если данные аутентификации оказываются истинными, получатель делает

вывод, что они поступили от отправителя и не подверглись изменению в процессе

пересылки.

Протокол EAP (Extensible Authentication Protocol – расширяемый протокол аутентификации) представляет

собой расширение для протокола РРР. Он содержит стандартный механизм поддержки

ряда методов аутентификации, включая жетоны, протокол Kerberos,

открытые ключи и секретные ключи S/Key.

Этот механизм полностью поддерживается как серверами удаленного доступа Windows NT Dial-Up Server,

так и сетевыми клиентами удаленного доступа Dial-Up Networking Client. Протокол EAP

является крайне важным компонентом безопасных ВЧС, обеспечивающим защиту от

силовых атак, подбора пароля по словарю и попыток угадать его.

Применение EAP расширяет

возможности ВЧС на базе сервера удаленного доступа Windows NT Remote Access Service,

позволяя производить аутентификацию с помощью модулей независимых

производителей. Реализация этого протокола в среде Windows NT стала ответом Microsoft

на многочисленные просьбы пользователей, которые не хотят отказываться от

привычных аппаратных средств безопасности.

Протокол EAP был предложен

Целевой группой технической поддержки Интернета в качестве расширения для

протокола РРР. Он содержит дополнительные механизмы аутентификации, необходимые

для проверки РРР-соединений. Главная задача EAP состоит

в динамическом подключении модулей аутентификации на обеих – клиентской и

серверной – сторонах такого соединения. Этот протокол отличается очень высокой

гибкостью, обеспечивая уникальность и вариативность аутентификации.

Практическая реализация EAP будет включена в Microsoft Windows 2000.

Очень высокий уровень безопасности ВЧС обеспечивается за

счет применения микропроцессорных карточек и жетонов аутентификации.

Микропроцессорные карточки представляют собой миниатюрные устройства размером с

кредитную карточку со встроенными в них ЦПУ и небольшим объемом оперативной

памяти. Сюда обычно заносятся данные, удостоверяющие личность пользователя

(например, сертификаты открытого ключа), ключи шифрования и параметры учетной

записи. Некоторые из микропроцессорных карточек содержат также алгоритм

шифрования, благодаря которому криптоключи никогда не передаются вовне. В

системах обеспечения безопасности удаленного доступа микропроцессорные карточки

сегодня используются довольно редко, так как их поддерживают лишь немногие

пакеты такого типа. Ситуация должна измениться с появлением Windows 2000.

Эта операционная система позволит применять такие карточки при самых различных

видах аутентификации, включая RAS, L2TP и PPTP.

Жетоны

аутентификации выпускаются различными производителями, каждый из которых

закладывает в них собственный алгоритм работы. Но все они представляют собой ни

что иное, как аппаратный генератор паролей. Некоторые жетоны оснащаются

миниатюрным жидкокристаллическим дисплеем и клавиатурой, напоминая внешним

видом калькуляторы. После того, как пользователь введет свой цифровой идентификационный

номер, на экране дисплея появляется секретный цифровой код, который выполняет

функции пароля. Обычно секретный код носит уникальный характер и никогда не

повторяется даже на данном устройстве. Жетоны аутентификации очень удобны для

организации доступа по коммутируемым каналам (например, при работе со службой

удаленного доступа), а также для аутентификации хост-компьютеров. Сетевое

применение таких жетонов, как правило, основано на клиент-серверных технологиях

(либо построено по другим схемам с применением паролей), поэтому не исключает

перехвата передаваемой секретной информации.

Поддержку жетонов

аутентификации, как и пользовательских сертификатов с открытым ключом,

обеспечит синтетический протокол EAP-TLS (Extended Authentication Protocol-Transaction Layer Security – расширяемый протокол аутентификации и обеспечение

безопасности на уровне транзакций). Он уже представлен на рассмотрение Целевой

группы технической поддержки Интернета в качестве проекта спецификации на метод

аутентификации повышенной надежности с применением сертификатов открытого

ключа. При работе по схеме EAP-TLS

клиент посылает на сервер удаленного доступа пользовательский сертификат, а в

ответ получает с него серверный сертификат. Первый из них обеспечивает надежную

аутентификацию пользователя на сервере, а второй гарантирует, что клиент

вступил в контакт именно с тем сервером, который ему нужен. При проверке

достоверности полученных данных оба участника такого обмена полагаются на

цепочку доверенных органов сертификации.

Сертификат пользователя может храниться непосредственно

на клиентском ПК, с которого производится удаленный доступ, либо на внешней

микропроцессорной карточке. В обоих случаях воспользоваться сертификатом можно

только после идентификации пользователя, которая производится путем обмена той

или иной информацией (идентификационного номера, комбинации имени пользователя

и пароля и т.д.) между пользователем и клиентским ПК. Такой подход в полной

мере отвечает принципу программно-аппаратной защиты, рекомендуемому большинством

экспертов в области безопасности связи.

EAP-TLS

представляет собой, по сути, разновидность протокола EAP,

реализованную в Windows 2000. Как и MS-CHAP, он служит для получения

криптоключа, который используется протоколом MPPE для

шифрования всех последующих данных.

RADIUS (Remote Authentication Dial-in User Service

– служба дистанционной аутентификации пользователей по коммутируемым линиям)

представляет собой центральный сервер с базой данных аутентификации и служит

дополнением к другим протоколам аутентификации запросов. В основу этой службы

положены протокол UDP, обслуживающий протоколы РРР, РАР

и CHAP, а также функция входа в системы Unix и ряд других механизмов аутентификации. Кроме своего

непосредственного предназначения служба RADIUS

позволяет также производить учет бюджета ВЧС.

Получив от сетевой службы аутентификации NAS запрос на подключение пользователя, сервер RADIUS сравнивает полученные данные с информацией из своей

базы данных. Здесь же находится и центральное хранилище параметров подключений

для всех зарегистрированных пользователей. При необходимости сервер не

ограничивается простым ответом на запрос (ДА/НЕТ), а сообщает в NAS ряд сведений относительно конкретного пользователя. В

частности, он может указать наибольшее время сеанса, выделенный статический IP-адрес и информацию, позволяющую произвести обратный вызов

пользователя.

Служба RADIUS может не только

сама обращаться в свою базу данных для самостоятельной обработки запросов

аутентификации, но и предоставлять ее другим серверам баз данных. В частности,

ею может воспользоваться общий открытый сервер подключений сети или главный

контроллер домена. Последний часто размещается на том же компьютере, что и

сервер RADIUS, хотя это и не обязательно. Кроме всего

прочего, сервер RADIUS может выполнять функции

клиента-представителя удаленного сервера RADIUS.

Служба RADIUS позволяет

осуществлять централизованное администрирование и учет бюджета нескольких

туннельных серверов. Большинство серверов RADIUS можно

настроить таким образом, чтобы они регистрировали запросы на аутентификацию в

специальном учетном файле. Спецификациями предусмотрен набор стандартных

сообщений, которыми служба NAS уведомляет сервер RADIUS о необходимости передавать учетную запись пользователя

в начале каждого вызова, в его конце, либо повторять ее в процессе сеанса связи

через заданные промежутки времени. А независимые разработчики предлагают ряд

пакетов биллинга и аудита, которые на основе учетных записей RADIUS

генерируют различные аналитические документы.

Чтобы совместно использовать протокол EAP

с сервером RADIUS, необходимо внести коррективы как в

службу NAS, так и в службу RADIUS.

При традиционной схеме аутентификации эти службы производят одну-единственную

транзакцию, состоящую из запроса и ответа на него. Однако при аутентификации по

протоколу EAP служба NAS не

может самостоятельно собрать информацию о клиенте, необходимую для

аутентификации на сервере RADIUS. Для решения этой

проблемы системный администратор может настроить службу NAS

таким образом, что она будет направлять клиенту идентификатор, включив его в

сообщение EAP. Тот в ответ сообщит службе сетевой

аутентификации данные об имени пользователя и домене. Служба NAS

включает их в запрос EAP-start и

в таком виде направляет на сервер RADIUS. Дальнейший

процесс аутентификации производится, как обычно: служба RADIUS

передает клиенту через службу NAS сообщения EAP и отвечает на них до тех пор, пока аутентификация не даст

положительного (или отрицательного) результата.

Сертификатом (или сертификатом открытого ключа)

называют структуру данных, имеющую цифровую подпись органа сертификации, то

есть, авторитетного источника, которому доверяют все пользователи данного

сертификата. Сертификат содержит различную информацию, включая имя сертификата

и параметры его использования, идентификатор владельца открытого ключа, сам

открытый ключ, дату прекращения его действия, имя органа сертификации. Кроме

того, орган сертификации включает в сертификат свою электронную подпись,

используя для этого секретный ключ. Если получатель знает открытый ключ этого

органа, он всегда может проверить достоверность сертификата и убедиться, что в

нем содержится неискаженная информация и действующий открытый ключ. Сертификаты

могут распространяться по электронным каналам связи (через глобальную

информационную сеть или по системе электронной почты), записываться в

микропроцессорные карточки и на дискеты.

Windows NT позволяет производить аутентификацию по сертификатам

открытого ключа, благодаря чему клиентские приложения могут подключаться к

безопасным службам от имени даже тех пользователей, у которых нет учетной

записи в домене Windows NT. Любой пользователь, прошедший аутентификацию по сертификату

открытого ключа, полученному в доверяемом органе сертификации, сразу же

получает доступ к ресурсам Windows NT. Чтобы обеспечить управление доступом, администраторы (или

уполномоченные ими пользователи других групп) могут обратиться к услугам административного

инструментария под названием «служба каталога» и с его помощью включить в уже

существующую учетную запись Windows NT

еще одного или нескольких внешних пользователей. В сертификатах Х.509 версии 3

идентификация внешних пользователей, включенных в заданную учетную запись

производится по имени субъекта (subject name).

Учетные записи клиентов сверяются с базой данных о

пользователях Windows NT, где проверяется легитимность их разрешений, после чего

прошедшие проверку могут подключиться к сети. Ключи, используемые для

шифрования информации, генерируются на основе данных пользователя и по каналам

связи не передаются. Когда аутентификация завершена и личность пользователя

удостоверена, шифрование производится с помощью ключа аутентификации.

Если возникает необходимость наладить безопасный обмен

информацией с некоторыми сотрудниками других организаций, компаниям вовсе не

обязательно создавать множество учетных записей Windows NT. Эта операционная система

допускает отображение нескольких сертификатов на один объект пользователя, что

обеспечивает высокую надежность аутентификации с применением сертификатов

открытого ключа и общих разрешений управления доступом. Правда, для проведения

клиентской аутентификации внешних пользователей системному администратору

необходимо настроить свою систему таким образом, чтобы та доверяла органам

сертификации только избранных внешних пользователей. Это предотвратит вход в

систему пользователям, сертификаты которых были генерированы органами

сертификации, неизвестными системе.

Машинные сертификаты (machine certificates) применяются для

проверки отправителя или получателя сообщения на системном уровне. В отличие от

серверных сертификатов они идентифицируют саму машину (компьютер) и могут

использоваться для обращения к нескольким службам.

Следует особо подчеркнуть, что машинные сертификаты

идентифицируют на системном уровне только компьютер, но не пользователя,

работающего с ним. Отсюда следует, что они не обеспечивают такого уровня безопасности,

как средства аутентификация удаленных пользователей, подключающихся по

коммутируемым каналам, и пользовательские сертификаты (они будут описаны ниже).

Все эти средства идентифицируют не клиентскую машину, а самого пользователя,

благодаря чему могут применяться для обеспечения безопасного доступа к

ресурсам.

Пользовательские сертификаты (user certificate) применяются для

идентификации конкретного пользователя и подтверждения пригодности его

открытого ключа для шифрования-дешифрования информации. В пользовательский

сертификат включается имя пользователя в каталожной системе (например, имя

пользователя формата Х.500), его открытый ключ, имя органа сертификации,

подписавшего этот сертификат, а также дата истечения срока действия

сертификата.

Хранятся пользовательские сертификаты на

микропроцессорных карточках (смарт-картах) или на компьютере пользователя – в

обоих случаях доступ к ним защищается паролями в той или иной форме. В

дополнение к этому пользовательские сертификаты могут записываться и в систему

каталогов, что позволяет сравнивать их с теми сертификатами, которые

представляют пользователи для входа в сеть.

Входящая в Windows 2000

служба каталога Directory Service применяется для выдачи пользователям сертификатов

открытого ключа, поиск которых производится с помощью стандартных протоколов

доступа к каталогам. Секретные ключи и сертификаты, выданные пользователям,

помещаются в безопасное хранилище на локальной системе или в микропроцессорную

карточку. Такое безопасное хранилище, использующее Интернет-технологии защиты,

называется Wallet (бумажник)

В основу Wallet положена

архитектура CryptoAPI, разработанная корпорацией Microsoft для Windows NT. В ней предусмотрен набор функций

управления ключами и ряд других криптографических элементов для создания

безопасных хранилищ. Протоколы обеспечения безопасности с применением открытых

ключей, входящие в Windows NT, используют ключи и сертификаты из Wallet

в качестве идентификаторов пользователя для доступа к серверам Интернета. Во

многих случаях протоколы безопасности даже смогут автоматически находить в Wallet и применять нужный сертификат и ключ подписи. Какие

свойства сертификатов сделать критерием выбора, определяет сам пользователь.

Новые версии Интернет-протоколов безопасности (к примеру, SSL3/TLS) позволяют серверу даже запрашивать из клиентского

хранилища Wallet конкретные идентификационные данные и

использовать их автоматически.

Безопасность ВЧС значительно

повышается, когда шифруются не только пакеты данных, но и пароли. Криптоключи

данных, как уже отмечалось, генерируются на основе регистрационных данных

пользователя и по каналам связи не передаются. Когда аутентификация завершена и

личность пользователя удостоверена, шифрование производится с помощью ключа

аутентификации.

Протоколы PPTP и L2TP, как и лежащий в их основе РРР,

допускают применение дополнительных протоколов шифрования и сжатия. В

частности, для повышения защищенности данных здесь может использоваться

протокол IPSec, который поддерживается в реализации L2TP, выполненной Microsoft.

При необходимости безопасность информации в ВЧС можно обеспечить и с помощью

других криптотехнологий.

В основу симметричного шифрования (его также называют

шифрованием с личным ключом или обычным шифрованием) положен секретный ключ,

известный только участникам сеанса связи. Отправитель обрабатывает свое

сообщение по специальному математическому алгоритму с использованием секретного

ключа, преобразуя тем самым его открытый текст в шифрованный. Получатель

сообщения с помощью того же самого секретного ключа проводит обратную операцию,

после чего получает исходный открытый текст. Примером схемы симметричного

шифрования могут служить алгоритмы RSA

RC4 (применяемый в протоколе MPPE),

DES (Data Encryption Standard

– стандарт шифрования данных), IDEA (International Data Encryption Algorithm

– международный алгоритм шифрования данных), а также технология шифрования Skipjack, предложенная правительством США для микросхемы Clipper.

Для асимметричного шифрования (или шифрования с открытым

ключом) каждый пользователь должен иметь два различных ключа. Один из них –

секретный (личный)) и известен только владельцу, а второй – открытый, который

доступен всем. Секретный и открытый ключи составляют пару, взаимосвязь между

ними определяется специальным математическим алгоритмом шифрования. При такой

схеме один ключ используется для шифрования сообщения, а другой – для его

дешифровки. Применение ключей определяется особенностями службы связи.

Технологии шифрования с открытым ключом позволяют включать в сообщения цифровые

подписи – блоки информации, закрытые с помощью секретного ключа автора

сообщения. Его получатель расшифровывает цифровую подпись с помощью известного

ему открытого ключа отправителя, и если это удается, – убеждается в подлинности

сообщения.

При симметричном шифровании отправитель и получатель

должны знать общий секретный ключ, поэтому приходится искать пути его

предварительной доставки (с соблюдением мер предосторожности) обоим

корреспондентам. Избежать такой проблемы помогает асимметричное шифрование.

Здесь отправитель шифрует свое сообщение или снабжает его цифровой подписью

посредством собственного секретного ключа, а дешифровка производится с помощью

открытого ключа, который отправитель может свободно переслать любому своему

корреспонденту. Таким образом, при асимметричном шифрование приходится

тщательно оберегать только один ключ – секретный.

Для правильного выбора схемы шифрования очень важно

понять различия между структурным (stateful) и

бесструктурным (stateless) шифрованием.

При бесструктурном шифровании каждый одиночный пакет

является самодостаточным и содержит всю информацию, необходимую для его

дешифрования. Структурное шифрование, напротив, основано на том, что каждый

последующий пакет связан с предыдущим (или предыдущими), и успешное

дешифрование сообщения возможно лишь в том случае, если у получателя имеется

вся последовательность пакетов.

Чтобы правильно выбрать тип шифрования, необходимо найти

компромиссное решение, сбалансировав стойкость шифрования и производительности

криптосистемы в средах с высоким уровнем потерь (или в сетях, где нарушается

последовательность доставки пакетов). Бесструктурное шифрование позволяет

дешифровать каждый пакет автономно, без какой-либо связи с предыдущими. По

стойкости такой подход уступает структурному шифрованию, где не получив

предыдущего пакета, невозможно расшифровать последующий. Однако в последнем

случае достаточно одному-единственному пакету затеряться в сети – и

дешифрование всех пакетов, следующих за ним, станет невозможным. Это может

привести к серьезному снижению производительности в сетях, где велика вероятность

потери пакетов или нарушения порядка их доставки.

Механизмы шифрования IPSec

обычно опираются на методы бесструктурного шифрования, и тому есть веская

причина: в IP-сетях просто невозможно гарантировать

надежную пересылку всех пакетов. Их доставку без потерь, и к тому же без

нарушения последовательности, обеспечивает только прямое подключение между

узлами сети. Именно поэтому в основу протокола РРР, разработанного специально

для таких сред, положен метод структурного шифрования.

IPSec и бесструктурное

шифрование

В протоколе IPSec предусмотрено

шифрование каждого пакета индивидуально и независимо от его предшественников.

Благодаря такой схеме потеря отдельного пакета приведет к утрате только той

части информации, которая была заключена в нем, но нисколько не скажется на

возможности дешифрования других пакетов. В тех случаях, когда протоколы

туннелирования канального уровня (такие, как PPTP и L2TP) передаются поверх IPSec, появляется возможность вместо механизмов структурного

шифрования РРР использовать механизмы бесструктурного шифрования IPSec.

Протокол IPSec создан на основе

модели Целевой группы технической поддержки Интернета, предусматривающей

смешение криптографии открытых и секретных ключей. Автоматизирован здесь и

процесс управления ключами, за счет чего удается добиться максимально

возможного уровня безопасности при очень высокой производительности

криптосистемы. Такая схема позволяет производить аутентификацию, проверять

целостность информации, предотвращать повторное использование паролей, а также

– при применении дополнительных средств – сохранять конфиденциальность данных,

обеспечивая тем самым очень высокую защищенность канала связи. К тому же,

протокол IPSec, реализованный корпорацией Microsoft, работает ниже сетевого уровня и поэтому прозрачен

для пользователей и приложений. Принимая его на вооружение, организации

автоматически выходят на качественно новый уровень сетевой безопасности.

Практические реализации IPSec

обычно поддерживают более широкий спектр алгоритмов шифрования, чем протоколы

туннелирования канального уровня, где используется шифрование РРР. Однако такие

протоколы можно передавать поверх IPSec, что позволяет

шифровать туннельный трафик канального уровня посредством всех алгоритмов

протокола IPSec.

Фильтрация служит еще одним мощным средством обеспечения

сетевой безопасности. Опираясь на нее, администратор может разрешить доступ к

корпоративной сети из Интернета только тем пользователям, которые прошли

аутентификацию в ВЧС. К тому же, отсеивание пакетов, не относящихся к

протоколам PPTP и L2TP, снижает риск атаки на корпоративную сеть через сервер

шлюза ВЧС. Пропуская поступающий трафик через фильтр, можно удалить из него все

пакеты, не отвечающие заданным критериям (протоколам). В комбинации с

шифрованием по протоколу РРР эта функция гарантирует, что поступить в частную

ЛВС и покинуть ее смогут только санкционированные шифрованные данные.

Сервер R/RAS

(Routing and Remote Access Server

– сервер маршрутизации и удаленного доступа) не только производит маршрутизацию

сообщений, но и выполняет целый ряд других функций. Так, он способен

обслуживать удаленный доступ по коммутируемым каналам, поддерживает ВЧС,

обеспечивает фильтрацию пакетов на отдельных портах. А в среде Windows 2000 этот сервер сможет работать с протоколом L2TP.

Разработчики сервера ВЧС R/RAS предусмотрели возможность установки фильтров PPTP и L2TP

на входных портах туннельного сервера. Такая схема позволяет блокировать все

пакеты, не соответствующие критериям протоколов, которые установлены на

сервере. В частности, в сеть могут пропускаться лишь пакеты, адресованные

конкретному серверу, или те, исходные адреса которых указаны в список

разрешенных IP-адресов отправителей. Может также

проводиться проверка подлинности адресов в частной сети отправителя и

получателя, назначаемых туннельным сервером.

Допускается и фильтрация трафика на выходных портах

туннельного сервера, которая отсеивает данные, исходящие из частной

сети. Здесь, например, можно наладить проверку адресов получателей и их

сопоставление со списком разрешенных, который ведется на сервере R/RAS. Точно так же можно производить

проверку адресов отправителей пакетов.

Протокол IPSec можно представить

как еще один уровень, лежащий ниже стека TCP/IP. Управление этим уровнем производится в соответствии с

политикой безопасности на каждом компьютере, учитываются и правила обеспечения

безопасности, согласованные отправителем и получателем сообщения. Политика

безопасности определяет как используемый набор фильтров, так и ассоциированные

функции безопасности (associated security behaviors).

Если IP-адрес, протокол и номер порта, указанные в

пакете, соответствуют критериям фильтрации, следующим этапом становится

проверка ассоциированных функций безопасности.

Брандмауэр представляет собой еще одно средство защиты

корпоративной сети. Этот компонент общей системы безопасности строго следит за

тем, какие данные могут быть пропущены из Интернета в частную сеть. Известны

три способа размещения брандмауэров в виртуальных частных сетях.

Туннельный сервер ВЧС может быть установлен перед

брандмауэром, позади него или на одном компьютере с ним. Наиболее высокий

уровень защиты достигается при установке сервера перед брандмауэром. В среде Windows NT

туннель ВЧС настраивается таким образом, что в сеть проходят только пакеты PPTP. Пройдя фильтрацию, они разуплотняются, дешифруются и в

таком виде поступают на брандмауэр, где их содержимое вновь подвергается

фильтрации и анализу. Именно такая схема – установка сервера ВЧС перед

брандмауэром – рекомендуется для применения в расширенных интрасетях,

используемых многочисленными доверенными партнерами, и для защиты финансовых

ресурсов. Впрочем, такой совет не универсален, окончательное решение следует

принимать в каждом конкретном случае отдельно.

(Примечание: Служба маршрутизации и

удаленного доступа сервера Windows NT Server также способна производить статическую фильтрацию пакетов по таким

критериям, как адреса отправителя и получателя, протокол, порт и некоторым

другим. Однако это обеспечивает лишь весьма ограниченную защиту сети и не может

рассматриваться как альтернатива применению брандмауэра.

Как уже отмечалось,

брандмауэр может устанавливаться и перед сервером ВЧС. При такой схеме серверу

приходится анализировать гораздо больше пакетов, чем в описанной выше схеме.

Кроме того, возникает опасность прохождения через брандмауэр

несанкционированных пакетов PPTP: информация в них

зашифрована и сжата, поэтому провести ее фильтрацию брандмауэр не в состоянии.

В этом случае возникает угроза неправомерного использования сети служащими,

которым предоставляется право доступа в нее. Причем такая внутренняя угроза

превращается в повседневную, если служащий получает возможность входить в ЛВС

постоянно. Впрочем, подобную конфигурацию, как и связанный с ней риск, можно

признать допустимыми для приложений, работающих в интрасетях и подобных им

сетевых структурах.

И, наконец, третья

схема, к которой могут прибегнуть организации с ограниченными ресурсами, –

брандмауэр устанавливается на одном компьютере с сервером ВЧС. При такой

конфигурации машина направляет исходящий трафик ВЧС соответствующим

получателям, а входящий – на расположенный тут же брандмауэр для анализа. Такой

способ является наиболее экономичным, и его вполне можно рекомендовать для

применения в интрасетях и для связи в пределах одной компании.

Трансляторы сетевых адресов выделяют клиентам частные

адреса, которыми те пользуются внутри сети. Но при выходе пользователя в

Интернет тот же самый транслятор преобразует внутренний адрес в стандартный IP-адрес, пригодный для передачи на другие серверы. Некоторые

организации устанавливают трансляторы сетевых адресов позади брандмауэра, чтобы

повысить безопасность своей сети. Главное достоинство такой схемы состоит в

том, что определить структуру внутренних адресов извне становится невозможным.

Транслятор сетевых адресов обычно выполняется в виде

компонента многопротокольной маршрутизации. Известны два способа применения трансляторов.

Во-первых, можно распределить частные адреса между пользователями небольшой

ЛВС, а затем получить для сети в центре InterNIC такое

же число стандартных адресов Интернета. После этого функция транслятора сетевых

адресов ограничивается отображением каждого частного адреса на индивидуальный

адрес Интернета и наоборот. Во-вторых, можно выделить пользователям ЛВС больше

частных адресов, чем получено адресов Интернета в InterNIC.

В этом случае транслятор сетевых адресов создает и ведет таблицу отображения

внутренних адресов. Когда пакет на пути от клиента ЛВС в Интернет проходит

через транслятор, частный адрес в нем заменяется на один из стандартных адресов

Интернета, выделенных для данной сети. Одновременно транслятор заносит

комбинацию этих адресов в свою таблицу отображения. Когда же из Интернета

приходит ответ, транслятор обращается в свою таблицу, находит там записанную

ранее пару адресов, заменяет стандартный IP-адрес

получателя на соответствующий ему частный адрес и в таком виде направляет пакет

во внутреннюю сеть.

Трансляция сетевых адресов стала возможной в ВЧС Microsoft благодаря поддержке протокола L2TP, поскольку он работает поверх UDP.

Протокол PPTP, в отличие от L2TP, опирается на общую маршрутизацию инкапсулированных

пакетов и поэтому трансляцию адресов не поддерживает.

В компьютерных кругах бытует шутка: чтобы полностью

обезопасить компьютер, нужно выполнить две операции.

1) Залить его

бетоном.

2) Сбросить с

высокого моста в воду.

Абсолютная безопасность недостижима. Но точно так же

нельзя полагать, будто существует абсолютная угроза безопасности.

Поэтому спешим вас порадовать: виртуальные

частные сети Microsoft на базе протокола PPTP с применением

MPPE-шифрования обеспечивают весьма надежную защиту. Об

этом свидетельствует опыт самой корпорации и ее служащих, которые ежедневно

используют такие сети для экономичной передачи конфиденциальной информации по

общедоступным и частным сетям.

Заложенная в Windows 2000

поддержка протокола L2TP,

полная защита канала связи по протоколу IPSec,

применение протокола EAP в микропроцессорных карточках,

сертификаты Kerberos – все это предоставляет сетевым

администраторам богатейший выбор средств обеспечения безопасности,

разработанных корпорацией Microsoft и рекомендуемых ею

для развертывания виртуальных частных сетей.

Приступая к планированию виртуальной частной сети,

сетевой администратор первым делом должен провести анализ угроз ее

безопасности. Ему необходимо выявить наиболее уязвимые места сети, оценить

вероятность различных видов атак на нее и возможные последствия взлома системы

защиты.

В ходе анализа следует также учесть, что может

понадобиться для внедрения той или иной системы. Скажем, развертывание

полномасштабной инфраструктуры шифрования IP Security может потребовать замены

всех компьютеров с процессорами 486 и ранних Pentium,

которые не способны удовлетворить требования к производительности ЦПУ. А ведь

применение IPSec может стать насущной необходимостью,

если на серверах сети размещается конфиденциальная информация и высока

вероятность попыток их взлома. В таких условиях капиталовложения в

развертывание новой инфраструктуры будут вполне оправданными. Те же

организации, которые особого интереса для хакеров и конкурентов не

представляют, могут вполне ограничиться ВЧС на базе PPTP,

не тратясь на модернизацию оборудования.

Благодаря поддержке протокола EAP,

заложенной в Windows 2000, компании могут взять на

вооружение системы безопасности с микропроцессорными карточками и жетонами

аутентификации. Каждый пользователь такой сети получает небольшое устройство

размером с кредитную карточку, которое открывает ему доступ в сеть с любого

компьютера. Правда, и здесь дополнительный уровень защиты приходится

рассматривать через призму повседневных проблем реального мира. Скажем, следует

учитывать, что служащим свойственно забывать свои микропроцессорные карточки

дома, а то и вообще терять их.

Неоднозначна и практическая оценка сертификатов Kerberos. Они создают дополнительную защиту сети и в ряде

случаев без них просто не обойтись. Но неизбежно найдутся сетевые

администраторы, которые не решатся взвалить на свои плечи такую сложнейшую

задачу, как интеграция сети с инфраструктурой открытых ключей.

Простота развертывания и управления, дополненная

высочайшим уровнем безопасности и шифрованием данных по протоколу MPPE, – вот что делает виртуальные частные сети Microsoft на базе протокола PPTP

одной из самых популярных сетевых сред. Конечно, каждому администратору

приходится самостоятельно искать и находить именно ту систему, которая в

наибольшей степени отвечает требованиям, выработанным в ходе анализа угроз

сетевой безопасности. Однако большинство организаций, включая саму Microsoft, уже убедились в том, что ВЧС на базе PPTP обеспечивают высочайший уровень защиты информации и

вполне подходят большинству компаний.

Аутентификацией по паролю, предусмотренной протоколом PPTP, управлять намного легче, чем системами на базе

микропроцессорных карточек и сертификатов, но здесь есть свои подводные камни.

Чтобы добиться безопасности своей ВЧС на базе PPTP (в

дополнение к сетевым ресурсам), администратору нужно разработать правила

использования паролей, предусматривающие:

·

применение только паролей Windows NT;

·

использование сложных символьных последовательностей

(перемежающихся в случайном порядке строчных и прописных букв, цифр, знаков

препинания) и определение минимально допустимой длины пароля;

·

регулярную смену пароля.

Хорошо продуманная политика в области безопасности

должна также предусматривать и практические меры, способствующие ее выполнению.

К сожалению, приходится периодически напоминать пользователям даже о том, чтобы

они не демонстрировали свой пароль окружающим, оставляя его на экране монитора.

Microsoft занимает лидирующее

положение в разработке и практической реализации систем шифрования, равно как и

других технологий обеспечения безопасности. Учитывая важность защиты информации

в современных вычислительных сетях всего мира, ни Microsoft,

ни другие компании не прекращают исследований в этой области. Рабочая группа IPSec активно работает над расширениями для этого протокола IP-сетей, фирма RSA Data Security

возглавляет объединенные усилия по созданию безопасной глобальной

вычислительной сети в рамках проекта S/WAN и по обеспечению стандартного взаимодействия между

брандмауэрами и IP-системами. Корпорация Microsoft постоянно следит за появлением новых технологий

обеспечения безопасности и внимательно изучает возможность их интеграции в свои

средства создания ВЧС.

Microsoft продолжает

развивать свои технологии виртуальных частных сетей, чтобы предложить

пользователям хорошо интегрированные и безопасные средства организации ВЧС.

Применение протокола PPTP дает организациям возможность

легко и с минимальными затратами прокладывать туннели через общедоступные сети,

предупреждая при этом несанкционированное их использование. Возможности PPTP прекрасно дополняет протокол MPPE,

обеспечивающий дополнительное шифрование данных, передаваемых по туннелю. А

протоколы L2TP, IPSec и EAP, поддержка которых

предусмотрена в Windows 2000, сделают доступными и

другие методы аутентификации, включая применение микропроцессорных карточек.

Прекрасно осознавая динамический характер сетевых угроз,

Microsoft пытается предвосхитить будущие требования к безопасности

сетей, для чего обращает повышенное внимание на развитие средств защиты сетевых

операций. Ее усилия в этой области привели к дальнейшему повышению безопасности

ВЧС на базе PPTP за счет:

·

расширенной аутентификации по протоколу MS-CHAP;

·

применения для аутентификации более стойких паролей;

·

применения дополнительных средств шифрования на базе протокола MPPE;

·

защиты канала управления.

Организациям приходится иметь дело с самыми различными

угрозами безопасности. Некоторые сети, особенно те, где циркулирует строго

конфиденциальная информация и существует высокая вероятность попыток взлома,

требуют применения самых надежных систем защиты. Для других же вполне

достаточно развертывания базовой ВЧС, дополненной, возможно, шифрованием

данных. В арсенале Microsoft можно найти все

необходимое для решения любой из этих задач, и она предлагает своим клиентам

самый широкий выбор интегрированных средств защиты.

Создание безопасной вычислительной среды требует

разработки политики безопасности, обеспечения физической безопасности, а также

использования безопасного ПО. Абсолютной безопасности не существует. Для

большинства деловых целей вполне достаточно создать барьеры, преодоление

которых обойдется злоумышленнику дороже той выгоды, которую ему даст доступ к

хранящейся в сети информации. Именно из этого исходили разработчики Windows NT

4.0, создавая безопасную инфраструктуру виртуальных частных сетей. Здесь для

каждого сеанса ВЧС автоматически генерируется 40-битовый или 128-битовый ключ,

обеспечивающий стойкое шифрование данных по алгоритму RC4.

Не ограничиваясь этим, администраторы систем Windows NT 4.0 могут воспользоваться и

другими средствами защиты своих ресурсов, включая интегрированную

аутентификацию пользователей и пароли повышенной стойкости.

Необходимо иметь в виду, что правительство США налагает

ограничения на распространение шифрования с длиной ключа от 128 бит и выше.

Такие криптосистемы могут использоваться только на территории США и Канады, за

границей же их разрешается применять лишь банкам, финансовым учреждениям и

филиалам крупных американских компаний, да и то при соблюдении определенных

условий. Современная технология уже позволяет вскрыть содержание сообщений,

зашифрованных с применением 40-битового ключа, причем времени на это уходит все

меньше и меньше. Такая опасность присуща любой технологии ВЧС. По этой причине

мы советуем тем покупателям, которые хотят надежно защитить свою информацию,

использовать, по возможности, только шифрование со 128-битовым ключом.

Да. Среди других

важнейших факторов следует назвать уровень интеграции компонентов, простоту развертывания

и использования системы, ее стоимость. В системе безопасности плохо продуманной

ВЧС вполне могут возникнуть бреши, когда пользователи попытаются избавиться от

излишних, по их мнению, сложностей. Если, к примеру, управление ключами

шифрования производится вручную, всегда найдутся служащие, которые сохранят их

в наиболее удобном для себя месте, – и это намного облегчит злоумышленнику

взлом сети. Нельзя забывать и о том, что одним из главных стимулов

развертывания корпоративных ВЧС является снижение расходов. А это вновь

вызывает стремление упростить работу с ними.

Конечно. Так, в

виртуальных частных сетях ощущается гораздо большая потребность в шифровании.

Здесь трафик проходит через Интернет, где вероятность его перехвата гораздо

выше, чем в телефонных каналах. Чтобы подслушать телефонный разговор,

достаточно получить физический доступ к кабелю или коммутатору телефонной

компании. Конечно, бывает и так, хотя злоумышленнику приходится преодолевать

значительные трудности. В Интернете же путь от PPTP-клиента

к PPTP-серверу пролегает через множество промежуточных

устройств (коммутаторов, серверов имен и так далее). А чем больше промежуточных

звеньев, тем легче злоумышленнику проникнуть в одно из них, чтобы перехватить

трафик данных или перенаправить его.

Немало найдется и

таких хакеров, которые попытаются взломать сам сервер ВЧС, более уязвимый, чем

сервер удаленного доступа по коммутируемым каналам. Это лишний раз подчеркивает

важность аутентификации пользователей, подключающихся к серверу ВЧС, и

необходимость применения надежных паролей.

PPTP использует многие функции безопасности протокола

PPP (Point-to-Point Protocol), обеспечивающие

аутентификацию пользователей и защиту конфиденциальной информации. Сам протокол

PPP, , служит для переноса данных по тоннелю PPTP. Подключения по коммутируемым каналам в средах Windows

9x и служба удаленного доступа Windows NT 4.0 поддерживают

аутентификацию по протоколу РРР с применением PAP, SPAP, CHAP и MS-CHAP.

В Windows 2000 будет предусмотрена поддержка еще одного

протокола – EAP (Extensible Authentication Protocol – расширяемый

протокол аутентификации). Что же касается шифрования, то подключения по

коммутируемым каналам в средах Windows 9x и служба удаленного доступа Windows NT 4.0 поддерживают протокол MPPE (Microsoft Point to Point Encryption – шифрование между узлами), использующий

потоковое шифрование по стандарту RC4.

Защита

пользовательских данных в протоколе PPTP производится на уровне PPP с применением двух частных протоколов – MS-CHAP (Microsoft Challenge-Handshake Authentication Protocol – протокол

взаимной аутентификации Microsoft) и MPPE.

В новейших

реализациях PPP и PPTP поддерживается последняя

версия MS-CHAP (MS-CHAP version 2),

которая предусматривает взаимную аутентификацию и использует более стойкие