Шифрование с открытым ключом (public-key cryptography),

если оно правильно реализовано, предоставляет значительные преимущества с точки

зрения защиты информации. Как и другие вспомогательные технологии, шифрование с

открытым ключом требует наличия определенной инфраструктуры, посредством

которой и могут быть реализованы эти достоинства. Вместе с тем, шифрование с

открытым ключом не является каким-то материальным объектом или процессом – его

можно охарактеризовать как набор прикладных служб, обеспечиваемых совокупностью

отдельных, связанных между собой элементов. Совместная работа этих элементов

дает возможность пользователям и приложениям применять службы, которые предназначены

для защиты информации и основаны на принципах шифрования с открытым ключом.

Данный документ преследует двоякую цель: во-первых, он

призван дать читателю представление о технологии шифрования с открытым ключом и

о методах ее использования; во-вторых, в публикации описаны основные

возможности и сформулированы главные достоинства инфраструктуры шифрования с

открытым ключом, которая является составной частью Microsoft®

Windows® 2000. Более полное представление о технологии

шифрования и возможностях инфраструктуры шифрования Windows 2000

поможет правильно определить место и способ использования шифровальной

инфраструктуры в бизнес-процессах и более эффективно применять средства защиты

данных при обмене информацией с партнерами.

В документе основы инфраструктуры шифрования с открытым

ключом, ее основные практические достоинства и описываются те средства,

благодаря которым инфраструктура шифрования Windows 2000

обеспечивает операционную совместимость, защиту данных, универсальность

и простоту использования.

В настоящей публикации основное внимание уделяется тем

преимуществам, которые инфраструктура шифрования способна обеспечить при

использовании Windows 2000 в бизнесе. Читатели,

которых интересуют технические вопросы, могут ознакомиться с другой

публикацией, представленной по адресу: http://www.microsoft.com/windows/server/Technical/security/PKI.asp

Главной задачей инфраструктуры шифрования с открытым

ключом является предельное упрощение процедуры шифрования информации.

Шифрование с открытым ключом имеет чрезвычайно большое значение для тех

пользователей, сфера деятельности которых связана с электронной коммерцией,

использованием интрасетей или других приложений, работа которых требует

распределенной защиты, то есть защиты информации в таких системах, участники

которых принадлежат к разным сетям и обладают разными мандатами безопасности.

Шифрование с открытым ключом обеспечивает наилучший и наиболее эффективный

способ организации такой защиты.

Шифрование с открытым ключом обеспечивает три

возможности, являющиеся особенно ценными в коммерческой деятельности.

Во-первых, эта технология позволяет гарантировать конфиденциальность

передаваемой информации. Во-вторых, она обеспечивает надежную идентификацию,

или аутентификацию, пользователей и компьютеров. И, наконец, в-третьих,

шифрование с открытым ключом позволяет организовать контроль за действиями

пользователя, то есть возможность доказать, что данный пользователь произвел в

системе определенные действия. Вот несколько примеров того, как перечисленные

возможности могут быть использованы на практике:

Конфиденциальность

·

Шифрование электронных сообщений, отправляемых через Интернет, и

их защита от прочтения посторонними лицами.

·

Шифрование сетевого трафика клиентов при посещении ими веб-узла,

а также защита информации о сделанных клиентами заказах и сведений о номерах их

кредитных карточек.

·

Шифрование телеконференций в среде NetMeeting®

и защита от перехвата передаваемой в них информации.

Аутентификация

·

Проверка подлинности прав доступа посетителя корпоративной

интрасети и его прав на чтение определенных файлов.

·

Предоставление клиентам доказательств того, что они соединились

именно с вашим веб-узлом, а не с каким-либо другим узлом, умышленно

замаскированным под ваш узел.

·

Рассылка годового отчета компании ее клиентам с предоставлением

доказательств его подлинности.

Контроль за действиями

·

Создание надежных, защищенных от искажения регистрационных

записей о заказах, сделанных клиентами на вашем веб-узле.

·

Заключение контрактов в электронной форме, имеющее юридическую

силу.

У большинства людей слова “шифр” и “шифрование”

ассоциируются с криптографическим методом, алгоритм которого носит название

шифрования с секретным (или закрытым) ключом. В соответствии с этим алгоритмом,

автор и адресат зашифрованного сообщения должны иметь один секретный ключ,

который используется как для шифрования, так и для расшифровки сообщения. При

потере или обнародовании такого ключа зашифрованные с его помощью данные теряют

свою защищенность. В отличие от описанной схемы, шифрование с открытым ключом

использует два ключа: открытый ключ, доступный для всех, и секретный, известный

только владельцу. Эти два ключа взаимно дополняют друг друга: если сообщение

зашифровано с помощью открытого ключа, то его можно расшифровать только при

помощи соответствующего секретного ключа, и наоборот.

Системы шифрования с алгоритмом открытого ключа

основываются на математической связи, устанавливаемой между открытым и

секретным ключами. Вычислить один ключ на основании другого невозможно.

Процедура шифрования с открытым ключом включает в себя две основных операции -

шифрование и подпись.

Цель шифрования состоит в том, чтобы скрыть истинный

смысл передаваемого сообщения таким образом, чтобы этот смысл мог восстановить

только тот, для кого предназначено это сообщение. Например, если при шифровании

с открытым ключом некто Боб хочет послать Алисе некоторую конфиденциальную

информацию, он должен воспользоваться ее открытым ключом, чтобы зашифровать и

отослать свое сообщение. Получив от Боба сообщение, Алиса использует свой

секретный ключ, чтобы расшифровать его. В этом примере важно обратить внимание

на то, что Алиса может безо всяких ограничений распространять свой открытый

ключ, чтобы любой человек мог с его помощью зашифровать сообщение, которое

сможет расшифровать только Алиса. Если, например, у Боба и Чака есть открытый

ключ Алисы, и Чак перехватывает сообщение Боба, адресованное Алисе, он не

сможет расшифровать его: это можно сделать только с помощью секретного ключа,

который имеет только Алиса, и только она может расшифровать адресованное ей

сообщение.

Подпись под передаваемым сообщением также выполняется с

помощью шифрования, однако, в этом случае цель состоит в том, чтобы указать на

источник переданных данных. Если Алиса хочет сообщить всем о своем авторстве

переданного сообщения, то она должна зашифровать его своим секретным ключом, а

затем обнародовать. Такая операция не обеспечивает конфиденциальности ее

сообщению, поскольку ее открытый ключ известен всем, и с его помощью любой

человек может прочесть сообщение. Тем не менее, то обстоятельство, что

сообщение можно расшифровать с помощью открытого ключа Алисы, означает, что оно

должно было быть зашифровано ее секретным ключом, известным только ей, таким

образом, сообщение могло быть послано только Алисой.

Две описанные выше операции можно использовать для

придания системе защиты трех функциональных возможностей - обеспечения

конфиденциальности, аутентификации и контроля за действиями пользователя.

Совокупность этих возможностей позволяет обеспечить в системе распределенную

защиту и таким образом сделать возможным успешное функционирование электронной

коммерции, интрасетей и других приложений для бизнеса, основанных на

веб-технологиях.

Конфиденциальность важна для коммерческих организаций

любого характера, но для тех компаний, которые ведут свои дела через Интернет,

она имеет первостепенную важность. Система Интернет позволяет любому пользователю

передавать сообщения любым другим пользователям, но она не обеспечивает

безопасности данных. Это, в принципе, справедливо и для корпоративных сетей.

Если кто-то получил доступ извне ко внутренней сети вашей организации, то он

может перехватить любую информацию, которая передается по ней.

Шифрование с открытым ключом

обеспечивает конфиденциальность информации, независимо от того, в какой форме -

электронных сообщений, номеров кредитных карточек или сетевого трафика -

передаются данные. Поскольку открытые ключи предназначены для опубликования,

совершенно посторонние лица могут установить связь друг с другом,

воспользовавшись принадлежащими противоположной стороне открытыми ключами и

зашифровав с их помощью отправляемые друг другу сообщения.

Любая электронная транзакция требует участия двух

сторон, будь то клиент и сервер или продавец и покупатель. При многих

транзакциях желательно, чтобы один или оба ее участника могли

аутентифицировать, или правильно распознать, другую сторону. Например, прежде

чем покупатель сообщит номер своей кредитной карточки данному веб-узлу, он

может потребовать доказательств того, что он имеет дело именно с данным узлом,

а не с замаскированным мошенником. Одним из способов доказать это заключается в

том, чтобы проверить наличие на данном веб-узле правильного секретного ключа.

Например, веб-браузер может зашифровать какую-либо информацию, используя для

этого открытый ключ данного веб-узла и потребовать ее расшифровки. Правильное

расшифровка будет служить доказательством, что данный сервер располагает

правильным секретным ключом и, следовательно, является именно тем, за кого себя

выдает.

Аутентификацию можно использовать и для того, чтобы

доказать вашим клиентам, что некоторая информация исходит именно от вас и что

никто не исказил ее. Алгоритм шифрования с открытым ключом позволяет сделать

это при помощи цифровой подписи, процедуры, которая является более

сложным вариантом операции электронной подписи, о которой говорилось выше.

Если, например, Боб хочет снабдить цифровой подписью годовой отчет своей

компании, он должен сначала создать уникальную (неповторимую) копию этого

отчета, воспользовавшись для этого так называемым алгоритмом хеширования. Такие

алгоритмы разработаны специально для того, чтобы защитить информацию от

искажения: даже изменение одного-единственного байта приведет к полному

изменению соответствующего хеш-кода. Затем Боб должен зашифровать отчет и

хеш-код с помощью своего секретного ключа. Алиса (или любое другое лицо) может

проверить происхождение и аутентичность отчета с помощью открытого ключа Боба,

вычислив затем свой собственный хеш-код для отчета и сравнив его с хеш-кодом,

полученным от Боба. Совпадение хеш-кодов свидетельствует о двух вещах: что

отчет не был искажен, и что он пришел именно от Боба.

Ведение бизнеса требует

принятия на себя некоторых обязательств, независимо от того, производятся ли

коммерческие операции в реальном мире или в виртуальной среде Интернет. И

поставщикам, и покупателям необходимо иметь уверенность в том, что если они

заключили соглашение, то в дальнейшем другая сторона не откажется от него.

Цифровые подписи, сопровождающие электронные заказы на покупку, контракты и

другие аналогичные соглашения уже имеют юридическую силу в некоторых странах

мира и в ряде штатов США, и признание этой формы доказательства находит все

более широкую поддержку среди юристов.

Познакомившись с основами и главными достоинствами

алгоритма шифрования с открытым ключом, перейдем к рассмотрению инфраструктуры

шифрования, основанной на этом алгоритме. Инфраструктура шифрования с открытым

ключом - это прикладные и входящие в операционную систему службы, совокупность

которых упрощает и облегчает использование алгоритма шифрования с открытым

ключом. Эта инфраструктура позволяет производить следующие операции:

·

Управление ключами. Инфраструктура шифрования упрощает

процедуру выдачи новых ключей, проверки или аннулирования ранее выданных ключей

и управления уровнями доверия, ассоциированными с ключами, которые выданы

различными инстанциями.

·

Опубликование ключей. Инфраструктура шифрования с открытым

ключом обеспечивает четко определенный способ поиска и нахождения открытых

ключей и сведений о том, является ли данный ключ действительным. Если у

пользователей нет возможности находить открытые ключи и проверять их

действительность, то такие пользователи не смогут применять в своей

деятельности и службы шифрования с открытым ключом.

·

Использование ключей. Инфраструктура шифрования

обеспечивает простой способ использования ключей: она не просто позволяет

применять их там, где это требуется, но и содержит несложные приложения,

которые автоматизируют операции шифрования, гарантируя защиту сетей,

электронной почты и операций электронной коммерции.

Наличие указанных возможностей позволяет разработчикам

использовать их при создании приложений с более высокой степенью защиты. Однако

даже наиболее защищенные приложения должны основывать свою работу на простом,

безопасном и гибком способе управления, опубликования и использования открытых

ключей, и здесь инфраструктура шифрования с открытым ключом может оказаться как

нельзя более кстати.

Одно из распространенных заблуждений в отношении

инфраструктуры шифрования с открытым ключом заключается в том, что ее

представляют как некое устройство, то есть материальный объект. На самом деле

это возможность - возможность более простого опубликования, управления и

использования открытых ключей. В этом смысле инфраструктуру шифрования можно

уподобить системе городского водоснабжения. Городской водопровод состоит из

станций очистки воды, водонапорных башен и резервуаров, насосов и так далее,

вплоть до водопроводных труб и вентилей в домах и квартирах. Каждый из этих отдельных

элементов выполняет свою функцию, а все вместе они обеспечивают жителям города

возможность получать воду при первой необходимости. Точно так же и

инфраструктура шифрования с открытым ключом, представляющая собой совокупность

отдельных элементов, позволяет использовать открытые ключи и шифровать с их

помощью сообщения - надежно и без лишних хлопот.

Наилучшей платформой для воплощения инфраструктуры

шифрования с открытым ключом является операционная система. В операционных

системах уже реализован ряд других инфраструктур, например, инфраструктура

печати, посредством которой осуществляется печать документов, или

инфраструктура файловой службы, с помощью которой осуществляется поиск данных

на совместно используемых средствах хранения информации. В обоих этих случаях

операционная система позволяет “прозрачным” образом использовать сетевую

службу. То же самое справедливо и для инфраструктуры шифрования с открытым

ключом.

До сих пор в данной публикации открытые ключи упоминались

применительно к объектам, используемым инфраструктурой шифрования. Хотя для

обеспечения безопасности информации с помощью указанной инфраструктуры

требуется открытый ключ, он обычно называется цифровым сертификатом.

(Здесь важно отметить, что форму цифрового сертификата имеют только открытые

ключи. Секретный ключ не предназначен для передачи, поэтому он не требует

никакого преобразования. Его достаточно просто хранить в надежном месте.)

Сертификат содержит открытый ключ и набор признаков, например, имя владельца

ключа. Признаки могут относиться к личности владельца ключа, его правам или же

указывать на те условия, при которых сертификат имеет законную силу. Признаки и

сам открытый ключ связаны между собой, поскольку сертификат сопровождается

цифровой подписью того лица или инстанции, которая создала его. Цифровая

подпись, сопровождающая сертификат, удостоверяет его аутентичность и

неизменность его содержания.

Чтобы пояснить понятие цифровых сертификатов, можно

придумать для них аналогию из повседневной жизни, сравнив их, например, с

водительским удостоверением. Удостоверение имеет неповторяющийся (уникальный)

ключ (номер удостоверения) и ряд признаков (срок действия, имя владельца, его

адрес, цвет волос и так далее). Удостоверение выдано пользующейся доверием

инстанцией и ламинировано тонкой полиэтиленовой пленкой для защиты от искажения

внесенной в него информации. Любой, кто доверяет инстанции, выдавшей такое

удостоверение, и кто убедился, что ламинирование не повреждено, может не

сомневаться в подлинности удостоверения. На этом, однако, аналогия между

сертификатом и водительским удостоверением заканчивается: водительские права

может выдать только государственное учреждение, поэтому всем известно, что если

права выданы неким Джоном-Красивые-Глаза, то они недействительны. Как же

обеспечивается проверка подлинности цифровых сертификатов?

Ответ на этот вопрос кроется в понятии иерархии

сертификатов. В соответствии с этой иерархией, показанной на рис. 1, каждый

автор сертификата, или сертифицирующая инстанция, снабжает выдаваемые

сертификаты своей цифровой подписью (используя для этого свой секретный ключ).

Открытая часть этого ключа тоже имеет форму сертификата, который был выдан

вышестоящей сертифицирующей инстанцией. Эта последовательность может распространяться

на сколь угодно много уровней, причем каждая из сертифицирующих инстанций

удостоверяет аутентичность выпускаемых ею сертификатов. Однако в вершине такой

пирамиды должна находиться сертифицирующая инстанция высшего уровня, называемая

головной сертифицирующей инстанцией. Поскольку в рассматриваемой

иерархии выше головной инстанции уже никого нет, то некому удостоверить и

аутентичность выдаваемых ею сертификатов. Поэтому головная сертифицирующая

инстанция сама подписывает свои сертификаты. Иными словами, она просто

утверждает, что является головной инстанцией.

Рис. 1. Иерархия сертификатов.

На рисунке:

Root Certificate (Issued by the Root CA to itself) -- Главный сертификат (Выдан головной сертифицирующей

инстанцией самой себе)

Intermediate Certificates (Issued by the Root CA to

intermediate CAs) -- Промежуточные сертификаты (Выдаются головной сертифицирующей инстанцией)

Entity Certificates (Issued by intermediate CAs) -- Сертификаты организаций (Выдаются промежуточными

сертифицирующими инстанциями)

Очевидно, что для надежной защиты данных простого доверия

к утверждению головной сертифицирующей инстанции о том, что она - головная,

недостаточно. Чтобы подтвердить истинность сертификата головной инстанции,

копия его открытого ключа публикуется независимым способом - например, не через

сеть, а с помощью независимых средств связи, и этот ключ используется для

доказательства того, что сертификат головной инстанции является истинным.

Корпорация Microsoft публикует открытые ключи

многих популярных головных сертифицирующих инстанций, включая их в свои

продукты, в которых реализована инфраструктура шифрования с открытым ключом

(например, Internet Explorer). Это позволяет пользователям автоматически

проверять истинность главных сертификатов. Головные сертифицирующие инстанции

могут также публиковать копии своих открытых ключей, размещая их на своих

веб-узлах и предоставляя их для загрузки всем желающим. После того, как

открытый ключ головной инстанции был опубликован независимыми средствами, пользователь

может проверить его истинность, а следовательно, и истинность всей

нижеследующей иерархии сертификатов. Более того, поскольку цифровая подпись

каждого сертификата защищает его от искажения, иерархические последовательности

сертификатов можно безопасно передавать по незащищенным каналам связи, каким

является Интернет.

Если цифровые сертификаты можно уподобить воде, бегущей

по трубам инфраструктуры шифрования с открытым ключом, то что же можно сказать

о самих трубах? Эта инфраструктура складывается из пяти основных элементов; они

позволяют создавать, проверять, передавать и использовать цифровые сертификаты,

на которых основана инфраструктура шифрования.

Сертифицирующие инстанции могут сильно различаться по

своему масштабу. Среди крупных инстанций можно назвать такие компании как Thawte, Verisign, Belsign,

GTE Cybertrust и другие. Эти коммерческие организации

выдают сертификаты миллионам пользователей. Гораздо меньший масштаб имеют

сертифицирующие инстанции, действующие в рамках подразделения какой-либо

организации, они, как правило, выдают сертификаты небольшому количеству

пользователей. Небольшие сертифицирующие инстанции могут иметь статус промежуточных

и получать свои сертификаты от вышестоящих инстанций, а те, в свою очередь, от

еще более вышестоящих, и так до самого верха иерархии, то есть головной

сертифицирующей инстанции.

Каждая сертифицирующая инстанция должна решить, какие

признаки она собирается включить в выдаваемый ею сертификат и какой механизм

проверки этих признаков она будет использовать при выдаче сертификата. Что

касается сертифицирующих инстанций масштаба предприятия, то они могут

разрабатывать свои собственные принципы выдачи сертификатов, однако следует помнить,

что в других организациях эти принципы могут быть совершенно иными.

Кроме того, каждая сертифицирующая инстанция создает

свой собственный список аннулированных сертификатов (CRL). При аннулировании

сертификата (например, при утере секретного ключа владельца сертификата или

из-за того, что владелец прекратил отношения с инстанцией, выдавшей сертификат)

сертифицирующая инстанция вносит сертификат в список CRL. Такие списки

публикуются, и пользователи всегда могут проверить с их помощью действительность

того или иного сертификата. Этот механизм очень похож на тот, который

используют кредитные компании, публикуя список украденных кредитных карточек:

прежде чем продать товар по кредитной карточке, продавец проверяет, не значится

ли ее номер в списке украденных карточек.

Опубликование сертификатов и списков CRL обеспечивает их

доступность для всех заинтересованных лиц, как внутри организации, так и за ее

пределами. Это позволяет широко распространять сведения, имеющие чрезвычайно

большое значение для успешного функционирования всей инфраструктуры шифрования.

В частности, добросовестный публикатор сертификатов позволяет своим клиентам

автоматически передавать заинтересованным лицам сертификаты, причем не только

свои, а всю цепочку, начиная с главного сертификата и заканчивая сертификатом

данного пользователя. Опубликование сертификатов может осуществляться

различными средствами. Это может быть любая служба каталогов, включая протокол

X.500, упрощенный протокол доступа к каталогам Lightweight

Directory Access Protocol (LDAP) или специально выделенные каталоги

операционной системы. Сертификаты и списки CRL публикуются также на

веб-страницах, распространяются на смарт-картах, на магнитных и компакт-дисках.

И все же главным образом сертификаты распространяются с помощью протокола LDAP,

который обеспечивает наибольшее разнообразие вариантов использования

сертификатов и их операционную совместимость.

Можно выделить ряд требований организационного характера,

которые компании чаще всего будут предъявлять к используемой ими инфраструктуре

шифрования. Например, на веб-узле должен быть организован учет того, когда и

какие сертификаты были выданы, кто их получил; аннулированные сертификаты

следует сохранять в архиве, чтобы не утратить возможность чтения тех сообщений,

которые были ранее переданы с их помощью. Должен также иметься какой-то способ

контроля за тем, как сертифицирующая инстанция и публикатор сертификатов выдают

и публикуют сертификаты и списки CRL. По этим причинам одним из главных

элементов полноценной инфраструктуры шифрования должны быть средства управления

и ревизии сертификатов.

Если инфраструктура шифрования вашей операционной системы

имеет средства выдачи, публикации и управления сертификатами, то следующей

задачей будет размещение в этой системе приложений, которые поддерживают

шифрование с открытым ключом. Хорошо написанное приложение, тесно

интегрированное с другими элементами инфраструктуры шифрования, может

использовать алгоритм шифрования с открытым ключом практически незаметно для

пользователя. Пользователь не обязан знать, как работает механизм шифрования

сообщений, где хранятся сертификаты, или вдаваться в другие аналогичные

подробности, - он просто должен указать системе, что именно должно быть

сделано, а система обязана позаботиться о том, чтобы команды пользователя были

выполнены точно и правильно.

Применение цифровых сертификатов дает возможность

приложениям реализовать достоинства, заложенные в алгоритме шифрования с

открытым ключом, а совместное использование в приложениях таких средств как

шифрование и цифровая подпись позволяет реализовать столь необходимые службы

как защищенный сетевой доступ, электронная коммерция и др. Все приложения,

создаваемые корпорацией Microsoft и поддерживающие

технологию шифрования с открытым ключом, имеют встроенную поддержку этого

алгоритма. Например, в клиенте обмена сообщениями и совместной работы Microsoft Outlook®

имеется встроенная поддержка подписей и шифрования сообщений; в нем также

обеспечена возможность использования сертификатов, выданных различными

инстанциями, и средств их публикации. В таких приложениях как Internet Explorer, Microsoft Money и Internet Information Server имеются средства организации шифрованных веб-сессий.

Применение стандартных отраслевых протоколов при разработке приложений, которые

поддерживают шифрование с открытым ключом, поможет ускорить процесс их создания

и обеспечить этим приложениям надежную совместимость при взаимодействии с

программным обеспечением, используемым в других организациях.

Растущий рыночный спрос на разработки, поддерживающие

инфраструктуру шифрования с открытым ключом, заставил многих производителей

разработать аппаратные средства шифрования, среди которых можно назвать такие

как смарт-карты, платы для персонального компьютера и карты для локальной шины

PCI, обеспечивающие шифрование информации на аппаратном уровне. Подобные

устройства шифрования имеют довольно широкий спектр возможностей. Смарт-карты,

наиболее простые из устройств, позволяют производить ограниченный набор

операций шифрования и хранить шифровальные ключи; наиболее совершенные средства

- многопроцессорные шифровальные ускорители - позволяют защищать большие объемы

информации, передаваемой при использовании сетевых служб Интернет, избегая при

этом задержек, связанных с медленной работой шифровальных модулей. Самым

главным достоинством аппаратных устройств шифрования является то, что они

представляют собой дополнительные средства: если какое-либо приложение требует

повышенного быстродействия или более надежной защиты данных, то можно

дополнительно использовать аппаратное шифрование, однако полноценную

инфраструктуру шифрования можно создать и только на программном уровне.

Windows 2000 имеет развитую

инфраструктуру шифрования с открытым ключом, которая позволяет реализовать все

достоинства данного шифровального алгоритма применительно к его использованию в

бизнес-приложениях. Использование инфраструктур шифрования, которые создаются

независимыми разработчиками и поставляются отдельно от операционной системы,

связано с дополнительными расходами: эти продукты требуют покупки лицензий на каждый

выдаваемый сертификат и повышенных затрат на управление. В отличие от таких

продуктов, инфраструктура шифрования Windows 2000

является неотъемлемой частью операционной системы; она не требует оплаты

каждого выдаваемого сертификата и надежно согласована с обычными службами

сетевого управления.

Инфраструктура шифрования с открытым ключом Windows 2000 основана на

четырех главных принципах, которые можно сформулировать следующим образом:

·

операционная совместимость, то есть способность обмена

сообщениями, сертификатами и службами с другими элементами инфраструктуры

шифрования;

·

защита информации, обеспеченная благодаря надежным

алгоритмам и приемам шифрования, а также благодаря развитым, хорошо проверенным

программам и программным алгоритмам;

·

универсальность, то есть возможность с минимальными

затруднениями настроить все элементы инфраструктуры таким образом, чтобы ее

параметры в полной мере отвечали административным задачам и производственным

целям вашей организации;

·

простота использования инфраструктуры для администраторов,

конечных пользователей и разработчиков приложений, создающих программные

средства, которые поддерживают алгоритм шифрования с открытым ключом.

Инфраструктура шифрования с открытым ключом Windows 2000 использует

большой опыт корпорации Microsoft по успешному созданию

развитых элементов такой инфраструктуры. Главными элементами инфраструктуры

шифрования с открытым ключом в Windows 2000

являются:

·

службы сертификации Certificate Services - одна из основных служб

операционной системы, которая позволяет отдельным организациям выступать в

качестве головной сертифицирующей инстанции и осуществлять выдачу сертификатов

и управление ими;

·

служба каталогов Active Directory™ - одна из основных служб операционной системы,

которая создает единое пространство для размещения сетевых ресурсов и

используется в инфраструктуре шифрования в качестве службы опубликования

сертификатов;

·

приложения, поддерживающие инфраструктуру шифрования, например, Internet Explorer,

Microsoft Money,

Internet Information Server, Outlook

и Outlook Express,

а также огромное количество приложений независимых разработчиков, совместимых с

инфраструктурой шифрования Windows 2000;

·

служба управления обмена ключами (KMS) - составная часть

программы Microsoft Exchange, которая обеспечивает архивирование и поиск ключей,

необходимых для шифрования сообщений. В последующих версиях Windows служба KMS будет включена в состав операционной

системы, и сфера ее действия будет распространяться на все предприятие.

Главный аргумент в пользу инфраструктуры шифрования

состоит в том, что она позволяет без особенных затруднений выдавать сертификаты

и использовать их там, где они требуются. В рамках одной организации можно

использовать и нестандартную программную разработку, однако чрезвычайно высокие

темпы роста популярности Интернет, интрасетей и электронной коммерции означают,

что многочисленные связи между организациями потребуют использования элементов

инфраструктуры шифрования, создаваемых различными разработчиками. Имеющиеся на сегодняшний

день стандарты обеспечения защиты и передачи информации, предназначенные для

элементов инфраструктуры шифрования, были разработаны стандартизирующими

организациями совместно с компаниями, заинтересованными в обеспечении надежной

совместимости между отдельными элементами инфраструктуры шифрования. Среди

таких организаций можно назвать Консорциум по проблемам World

Wide Web (W3C), Рабочую группу по инженерным проблемам сетей Интернет

(IETF) и Международный союз по электросвязи (ITU). Корпорация Microsoft

сотрудничает с этими независимыми организациями, стремясь обеспечить в

выпускаемой ею продукции корректное воплощение стандартов и гарантировать

полную операционную совместимость своих разработок.

Причина появления стандартов вполне очевидна: единственный

способ добиться настоящей совместимости отдельных элементов - это широкое

распространение и использование открытых, не зависящих о какого-то конкретного

производителя стандартов. Корпорация Microsoft приняла

основные стандарты, разработанные для инфраструктуры шифрования с открытым

ключом, и воплощает их в своей продукции. Эти стандарты приведены в таблице 1,

в которой также даются краткие комментарии, поясняющие важность каждого из

использованных стандартов.

Таблица 1. Стандарты инфраструктуры шифрования с открытым

ключом, поддерживаемые в Windows 2000.

|

Стандарт

|

Что регламентирует

|

Значение

|

|

Протокол X.509, версия 3

|

Формат и содержание цифровых сертификатов

|

Без стандарта, регламентирующего форматы сертификатов,

невозможно обеспечить обмен сертификатами между поставщиками

|

|

Списки CRL, версия 2

|

Формат и содержание списков аннулированных сертификатов

|

Необходим способ обмена сведениями об аннулированных

сертификатах между веб-узлами

|

|

Группа стандартов PKCS

|

Формат открытых ключей; принципы распространения ключей и

обмена ими

|

Стандартизует способы запроса и обмена сертификатами

между приложениями, разработанными различными поставщиками

|

|

Стандарт PKIX

|

Формат открытых ключей; принципы распространения ключей и

обмена ими

|

Новый стандарт, поддерживаемый все большим числом крупных

поставщиков и организаций; приходит на смену стандартам группы PKCS

|

|

Стандарт SSL, версия 3

|

Шифрование веб-сессий

|

Наиболее известный и широко используемый в Интернете

протокол безопасности; имеет некоторые ограничения на экспорт в другие страны

|

|

Стандарт SGC

|

Обеспечивает защиту информации на уровне стандарта SSL,

но не имеет ограничений на экспорт

|

Позволяет обеспечить защиту данных на основе

128-разрядного шифровального ключа и может быть экспортирован

|

|

Стандарт

|

Что регламентирует

|

Значение

|

|

Стандарт IPSec

|

Шифрование сетевых сессий с использованием протокола IP

|

Позволяет добиться “прозрачного” автоматического

шифрования сетевых соединений

|

|

Стандарт PKINIT

|

Новый стандарт использования открытых ключей при доступе

в сети, в которых используется протокол аутентификации Kerberos

|

Протокол Kerberos обеспечивает идентификацию

пользователей в сети, а стандарт PKINIT позволяет ему использовать при этом в

качестве удостоверений цифровые сертификаты на смарт-картах

|

|

Стандарт PC/SC

|

Стандарт сопряжения компьютеров и смарт-карт

|

Смарт-карту любого производителя, поддерживающего данный

стандарт, можно использовать в Windows 2000 без

дополнительного нестандартного программного обеспечения

|

Инфраструктура шифрования с открытым ключом не имеет

никакой ценности, если она не обеспечивает надежной защиты информации,

поскольку единственная ее задача - повысить защиту данных в организации.

Наличие в такой инфраструктуре элемента, не обеспечивающего должным образом

защиту данных, может даже ухудшить ситуацию по сравнению с той, когда

инфраструктура шифрования вообще отсутствует, поскольку неполноценная

инфраструктура может создать у пользователя ложное чувство защищенности его

данных. Средства защиты информации, реализованные в операционной системе и в

инфраструктуре шифрования с открытым ключом как ее составной части, гарантируют

надежную защиту данных, и правильное представление об этих возможностях Windows 2000 должно

устранить всякие сомнения в обеспечиваемой ею надежности защиты информации.

Главным и наиболее очевидным средством обеспечения

защиты информации в инфраструктуре шифрования Windows 2000

является то, что все ее элементы используют открытые отраслевые стандарты

безопасности. Помимо связанных с операционной совместимостью достоинств такой

инфраструктуры, о которых шла речь выше, использование в операционной системе

широкодоступных стандартов повышает уровень защиты информации. Стандарты

безопасности, приведенные в Таблице 1, были разработаны специалистами по

вопросам шифрования и защиты компьютерной информации при активном участии

компьютерных компаний, банковских и финансовых организаций, а также юридических

служб и государственных органов. Отсюда можно сделать вывод, что эти стандарты

отражают реальные потребности и стремления многих организаций компьютерной

отрасли к обеспечению максимально возможного уровня защиты информации.

Окончательной проверкой того, насколько надежно данный

протокол или алгоритм обеспечивает защиту данных, является тот срок, в течение

которого этот стандарт использовался в широкой практике. Корпорация Microsoft внимательно подходит к выбору алгоритмов и

протоколов, используя в своих продуктах только те из них, которые успешно

прошли проверку временем, и отдаем им предпочтение перед разработками отдельных

поставщиков, не подвергшимися тщательному анализу и практической проверке со

стороны пользователей. Windows 2000

поддерживает все основные алгоритмы шифрования, включая алгоритмы RSA и DSS

(шифрование с открытым ключом), MD4, MD5 и SHA-1 (алгоритмы с хешированием

данных), а также RC2 и RC4 (шифрование с секретным ключом).

Windows 2000

имеет открытую архитектуру защиты информации, что позволяет приложениям

независимых разработчиков, включая и создаваемые ими инфраструктуры шифрования,

использовать надежные средства безопасности, входящие в состав Windows 2000. И все же,

поскольку инфраструктура шифрования, встроенная в Windows 2000,

является ее составной частью, именно для нее обеспечена наиболее полная и

адекватная интеграция с такими службами операционной системы как служба Active Directory,

встроенные протоколы безопасности и другие средства защиты информации.

Active Directory обеспечивает единое пространство для хранения всей

сетевой информации и мандатов пользователей. Инфраструктура шифрования Windows 2000 использует это хранилище для размещения в

нем сведений об открытых ключах. Такое решение позволяет обойтись без освоения

новых инструментальных средств, без установки новых компонентов и необходимости

управлять дополнительными приложениями. В этом состоит серьезное отличие

встроенной в Windows 2000 инфраструктуры

шифрования от внешних продуктов аналогичного характера, поскольку они создают

свои собственные сертификаты и списки CRL. В результате при использовании таких

продуктов возникает необходимость поддерживать отдельные базы данных для

пользователей, компьютеров и данных о инфраструктуре шифрования, вместо того,

чтобы хранить все эти сведения в единой, хорошо интегрированной базе данных.

Сертификаты, списки CRL и информация о правилах защиты

данных хранятся в каталоге Active Directory, благодаря чему появляется возможность их

тиражирования, отображения и разделения внутренними средствами каталога Active Directory.

Служба каталога Active Directory тоже содержит достаточно развитые средства

управления доступом, поэтому администратор системы может точно указать тех

пользователей, которые имеют право просматривать, изменять или копировать

информацию, содержащуюся в каталоге. Элементы инфраструктуры шифрования с

открытым ключом, которые тесно связаны с Active Directory,

могут использовать его механизмы управления правилами защиты данных и с их

помощью определять, кто из пользователей имеет право запрашивать сертификаты,

кто может выдавать их из каталога, сколько времени они будут действительны и т.

д.

В Windows 2000

встроена поддержка пакета протоколов безопасности, в который входят такие

протоколы как SSL, SGC и IPSec, а также поддержка

других наиболее важных протоколов. Благодаря этому компонентам инфраструктуры

шифрования операционной системы не приходится, образно говоря, заново

изобретать колесо: в системе имеется только одна версия каждого протокола, и

поэтому инфраструктура шифрования может использовать единый, тщательно

проверенный, отлаженный и полностью оптимизированный блок управления

протоколами. В отличие от инфраструктуры шифрования Windows 2000,

аналогичная продукция других разработчиков может использовать иные, не проверенные

и не оптимизированные версии протоколов безопасности.

Используя

в качестве основы для инфраструктуры шифрования систему с надежными средствами

защиты, вы можете быть уверены не только в надежности самой инфраструктуры, но

и в надежности операционной системы, на которой базируется эта инфраструктура

шифрования.

С самых первых этапов создания Windows NT®

корпорация Microsoft уделяла пристальное внимание

обеспечению в ней надежных средств защиты информации. К каждому объекту в этой

системе, включая блоки памяти, файлы на дисках, процессы и физические

устройства типа дисководов или принтеров, можно применять правила управления

доступом, и операционная система строго следит за правами пользователей,

проверяя их прежде, чем разрешить пользователю доступ к работе. Помимо этого, в

Windows NT и Windows 2000

реализовано полномасштабное протоколирование операций с возможностью их

ревизии.

Надежная защита данных в операционных системах семейства

Windows NT - это не просто беспочвенное утверждение;

это качество было проверено независимыми специалистами по защите информации. Windows NT 3.5 была испытана представителями

государственных органов США и признана удовлетворяющей нормам безопасности

категории C2, опубликованным в сборнике стандартов сетевых служб (“Orange Book”),

а Windows NT 3.51 прошла аналогичные по строгости

испытания на качество защиты информации в Великобритании в рамках программы

тестирования ITSEC и была признана удовлетворяющей категории E3/F-C2. Windows NT 4.0 также успешно прошла тестирование в

категории E3/F-C2; вскоре должны быть завершены и ее испытания на соответствие

нормам категории C2. После выхода Windows 2000

корпорация Microsoft намерена представить ее на

испытания в рамках программы Common Criteria - нового стандарта, объединяющего требования к

проведению испытаний подобной продукции в США и Великобритании.

Корпорация Microsoft также

представила внедренные ею алгоритмы шифрования в Национальный институт

стандартов и технологий (США) для испытаний в соответствии с Федеральным

стандартом обработки информации (FIPS) FIPS-140-1. Этот стандарт является

эталоном, с которым сравниваются все коммерческие варианты шифровальных

алгоритмов DES, DSS и SHA-1.

Результаты подобных испытаний имеют большое значение,

поскольку созданные продукты и использованные в них алгоритмы проверяются на

соответствие строгим и повсеместно принятым требованиям к защите информации, а

сами испытания проводятся независимыми специалистами по защите информации. Тот

факт, что продукты корпорации Microsoft успешно

выдержали такие испытания, означает, что в вопросе надежности защиты данных

пользователям не придется верить компании на слово: они могут ознакомиться с

результатами испытаний, проведенных независимыми специалистами.

Для того, чтобы инфраструктура шифрования была

действительно полезной, она должна иметь возможность учитывать все особенности

производственного процесса конкретной организации. Применительно к составным

элементам инфраструктуры шифрования универсальность означает, что,

во-первых, администратор системы имеет возможность задать в системе те условия,

при которых выдаются, распространяются и используются сертификаты, а во-вторых,

сама инфраструктура шифрования способна поддерживать более одной организационной

модели.

Универсальность имеет два основных достоинства. Первое,

и наиболее очевидное, состоит в том, что это качество позволяет снизить

совокупную стоимость владения продуктом. Хорошо организованная инфраструктура

шифрования, которую можно настроить под требования данного конкретного

предприятия, не заставит владельцев приобретать дополнительные серверы,

вспомогательные модули и лицензии на выдачу сертификатов. Второе достоинство

заключается в повышенном уровне защиты информации: устанавливая только те

компоненты инфраструктуры, которые действительно необходимы для работы, и

конфигурируя их так, как это требуется, можно настроить службы защиты данных

наиболее оптимальным для вашей организации образом. Поскольку продукт можно

настроить именно так, как это требуется в данном случае, снижается опасность

случайного использования необязательного элемента, который не настроен для

обработки информации в защищенном режиме.

Первый и наиболее долгосрочный выбор, который придется

сделать всем, кто намерен внедрить в своей системе инфраструктуру шифрования с

открытым ключом, заключается в том, чтобы отдать предпочтение одной из моделей,

описывающих иерархию сертифицирующих инстанций. Каждая модель имеет свои

технические и организационные достоинства и ограничения, поэтому правильный

выбор иерархической модели является залогом успешного внедрения инфраструктуры

шифрования. Поскольку инфраструктура шифрования Windows 2000

не требует какой-либо определенной иерархической модели, администратор волен

выбрать любую из стандартных моделей или их сочетание. Например, некоторые

предприятия предпочитают передавать все свои права на выдачу и управление

сертификатами другим организациям, но есть и такие, которые сами занимаются

всеми аспектами управления сертификатами. Windows 2000

позволяет реализовать обе эти крайности, а также и все промежуточные варианты.

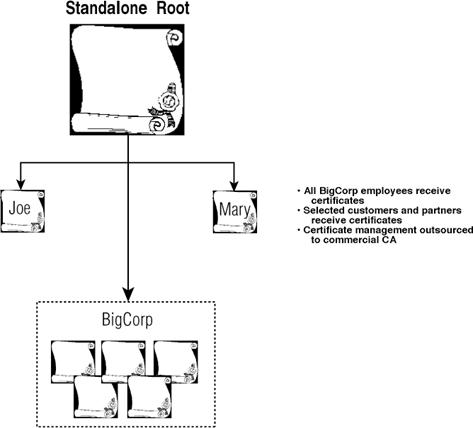

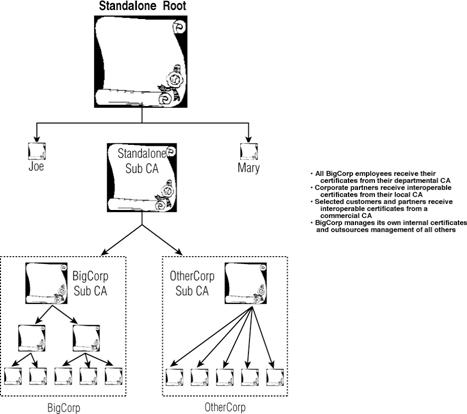

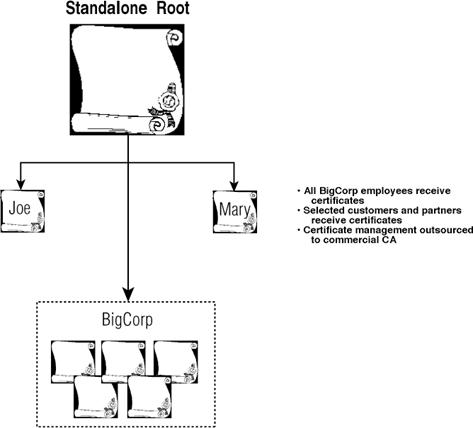

Модель независимой инстанции (рис. 2) может показаться

знакомой тем, кому приходилось использовать веб-узлы с

защитой посредством протокола SSL. В соответствии с этой моделью некоторая

независимая организация обладает главным ключом и главным сертификатом вашего

предприятия; она выдает и аннулирует все сертификаты, предназначенные для

пользователей вашей системы. Этой независимой организацией может быть

коммерческая сертифицирующая инстанция, например, компания VeriSign,

Thawte, Belsign или GTE Cybertrust, банк,

юридическая компания, отраслевое объединение или любая другая организация,

которой доверена выдача сертификатов от вашего имени.

Рис. 2. Модель независимой сертифицирующей инстанции.

На рисунке:

Standalone Root --

Независимая головная сертифицирующая инстанция

BigCorp --

Организация

--- Все сотрудники Организации получают сертификаты

--- Некоторые клиенты и деловые партнеры получают

сертификаты

--- Управление сертификатами передано коммерческой

сертифицирующей инстанции

Данная модель допускает доверительные отношения как

внутри, так и вне рамок организации, поэтому обмен защищенными электронными

сообщениями и передача защищенных коммерческих электронных транзакций могут

производиться и с внешними пользователями. Кроме того, независимые

сертифицирующие организации снимают с предприятия заботу по выдаче,

аннулированию и учету сертификатов. Вместе с тем, такая модель требует полного

доверия с вашей стороны по отношению к организации, которой поручено управлять

сертификатами. Следует также отметить, что многие независимые сертифицирующие

инстанции берут определенный тариф за каждый выданный ими сертификат.

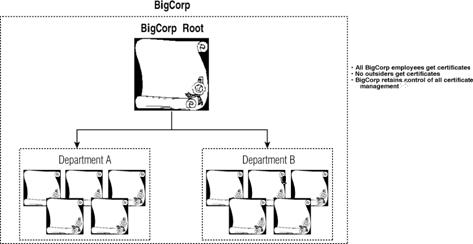

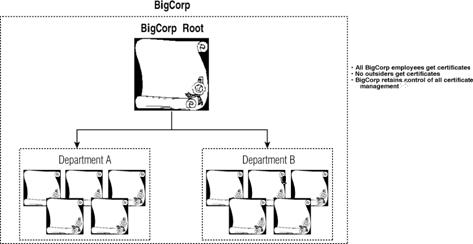

Согласно данной модели (см. рис. 3) предприятие само

выполняет функции сертифицирующей инстанции, выдавая и аннулируя сертификаты в

соответствии с требованиями производственного процесса. Поскольку в этой модели

никак не задействованы другие организации, предприятие сохраняет полный

контроль над собственной инфраструктурой шифрования. Помимо этого, предприятие

может быть уверено, что никто не сможет получить его сертификат, пока само это

предприятие не выдаст его. Данная модель хорошо подходит для управления

доступом к внутренним ресурсам организации и при выдаче сертификатов, признаки

которых не будут иметь никакого смысла для посторонних. Например, такими могут

оказаться сертификаты, выданные сотрудникам организации и позволяющие им электронным

способом заказывать билеты на поездки через транспортный отдел их предприятия.

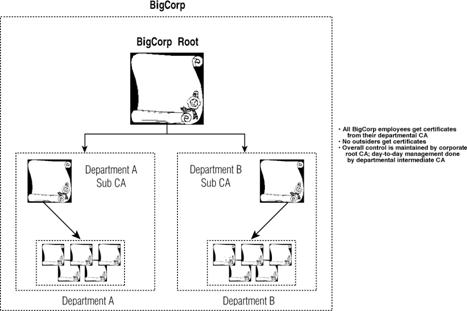

Рис. 3. Модель масштаба предприятия

На рисунке:

BigCorp --

Организация

BigCorp Root --

Сертифицирующий отдел внутри Организации

Department A --

Подразделение А

Department B --

Подразделение В

--- Все сотрудники Организации получают сертификаты

--- Никто из посторонних сертификатов не получает

--- Организация сохраняет полный контроль над выдачей

сертификатов

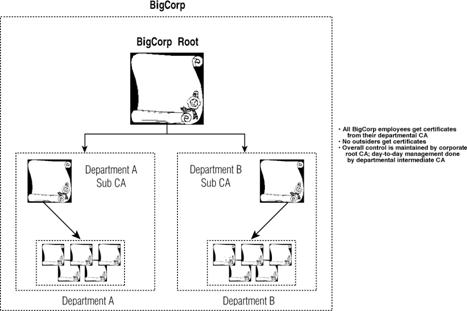

Универсальность модели масштаба предприятия можно еще

повысить, если к главной сертифицирующей инстанции добавить подчиненные

инстанции, выдающие свои сертификаты отдельным подразделениям и группам

внутри организации. В большинстве организаций некоторая часть административных

прав уже и так передана в подразделения. Например, на многих предприятиях

руководители подразделений имеют право распоряжаться финансами своего отдела, и

чем более высокую должность занимает руководитель, тем большими суммами он

имеет право распоряжаться. И хотя в организации сохраняется общий отдел

снабжения, отвечающий за закупки оборудования в масштабе всего предприятия,

отдельные подразделения сохраняют возможность производить закупки на текущие

нужды.

На рис. 4 показана схема данной модели. Каждая

подчиненная сертифицирующая инстанция выдает сертификаты своим пользователям, а

головная инстанция на данном предприятии выдает сертификаты подчиненным

инстанциям. Такое разделение функций сохраняет за организацией возможность

полного контроля над выдачей сертификатов, но дает возможность сертифицирующим

инстанциям отдельных подразделений выдавать сертификаты своим сотрудникам.

Рис. 4. Модель масштаба предприятия с подчиненными

инстанциями

На рисунке:

BigCorp --

Организация

BigCorp Root --

Сертифицирующий отдел внутри Организации

Department A Sub CA

-- Подчиненная инстанция в подразделении А

Department B Sub CA

-- Подчиненная инстанция в подразделении В

Department A --

Подразделение А

Department B --

Подразделение В

--- Все сотрудники Организации получают сертификаты от

сертифицирующих инстанций в своих подразделениях

--- Никто из посторонних сертификатов не получает

--- Общее управление осуществляется головной

сертифицирующей инстанцией; решение текущих вопросов передано на уровень

подчиненных инстанций

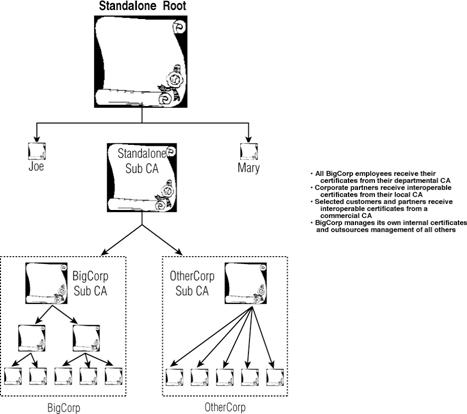

Максимальную

гибкость и универсальность управления обеспечивает сложная модель, сочетающая в

себе модель независимой инстанции и модель с подчиненными инстанциями. На рис.

5 приведен один из возможных вариантов сложной модели. Сложная модель

подразумевает объединение коммерческой главной сертифицирующей инстанции и

подчиненных инстанций в рамках предприятия. Такая схема позволяет объединить

достоинства двух простых моделей, рассмотренных выше. Наличие коммерческой

сертифицирующей инстанции означает, что у предприятия имеется возможность

обмениваться данными с клиентами и деловыми партнерами, не допуская их

непосредственно внутрь своей инфраструктуры шифрования, а наличие подчиненных

инстанций внутри предприятия позволяет осуществлять контроль за выдачей и

аннулированием сертификатов в рамках организации.

Рис. 5. Сложная модель, объединяющая независимую

сертифицирующую инстанцию и подчиненные инстанции

На рисунке:

Standalone Root --

Независимая головная сертифицирующая инстанция

BigCorp --

Организация

Standalone Sub CA

-- Независимая подчиненная сертифицирующая инстанция

BigCorp Sub CA --

Подчиненная инстанция Организации 1

OtherCorp Sub CA

-- Подчиненная инстанция Организации 2

OtherCorp –

Организация 2

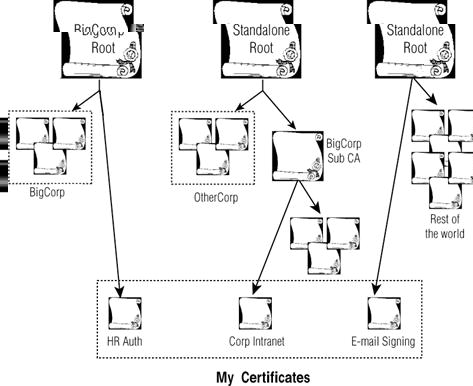

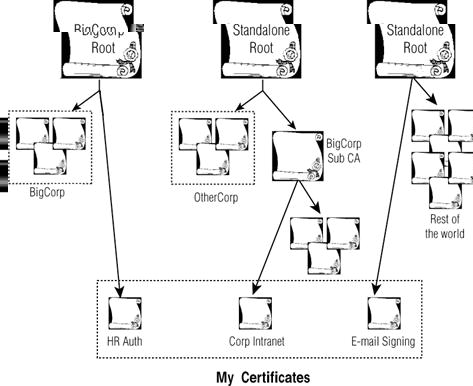

Существует бесконечное количество вариантов, в которых

рассмотренные модели могут встречаться в различных сочетаниях, и столь же

велико может быть число вариантов конфигурации инфраструктуры шифрования,

настроенной так, чтобы максимально удовлетворять производственным требованиям

организации и принятым в ней правилам обработки информации. На рис. 6

представлена ситуация, в которой пользователю выданы три сертификата: один

сертификат используется для входа в систему учета кадров данной организации,

другой применяется при работе в корпоративной интрасети, а третий - для

подписывания электронных сообщений, которые могут быть отправлены любому

адресату. Каждый из этих трех сертификатов был выдан отдельной сертифицирующей

инстанцией, возможности которой (в рамках ее иерархической модели) наилучшим

образом подходили для конкретной ситуации. Здесь можно провести аналогию с

различного рода удостоверениями, которые мы используем в повседневной жизни:

некоторые из них могут быть выданы государственными органами, тогда как другие

выдаются частными организациями, чьими услугами мы пользуемся.

Рис. 6. Максимальную гибкость в управлении сертификатами

обеспечивает сочетание трех иерархических моделей

На рисунке:

BigCorp Root --

Головной сертифицирующий отдел внутри Организации

Standalone Root --

Независимая головная сертифицирующая инстанция

BigCorp --

Организация 1

OtherCorp --

Организация 2

BigCorp Sub CA --

Подчиненная сертифицирующая инстанция в Организации 1

Rest of the world

-- Внешние адресаты

HR Auth --

Аутентификация при входе в систему отдела кадров

Corp Intranet --

Корпоративная интрасеть

E-mail Signing --

Подпись электронных сообщений

My Certificates --

Сертификаты пользователя

В случае сертификата, разрешающего доступ к приложению

для работы с системой отдела кадров, организация создала свою внутреннюю

сертифицирующую инстанцию, чтобы иметь возможность полностью управлять выдачей

такого рода сертификатов и гарантировать, что они могут быть выданы только

сотрудникам данной организации. В случае сертификата, позволяющего пользователю

работать в корпоративной интрасети, инстанция, выдавшая этот сертификат,

сохраняет контроль над выдачей сертификатов сотрудникам, но одновременно

позволяет деловым партнерам организации тоже получать такие сертификаты. В

случае сертификата, позволяющего пользователю ставить свою цифровую подпись под

отправляемыми сообщениями, преследовалась та цель, чтобы каждый адресат мог

проверить подлинность такого сертификата. Поэтому здесь была выбрана модель с

коммерческой сертифицирующей инстанцией.

Инфраструктура шифрования с открытым ключом,

реализованная в Windows 2000, обеспечивает

возможность гибкого выбора критериев проверки сертификатов. Критерии проверки

определяют, какие действия производит система при попытке пользователя

применить сертификат. Как правило, к таким действиям относятся проверки того,

что данный сертификат не был аннулирован и что срок его действия не закончился;

дополнительно может быть проверен и сертификат инстанции, выдавшей данный

сертификат, а также - при желании - и вся цепочка сертификатов вплоть до

головной сертифицирующей инстанции.

Конечно, для того чтобы инфраструктура шифрования могла

применить заданные ей критерии проверки, она должна иметь списки CRL и сами

сертификаты для проверки. До сих пор это условие являлось самым серьезным

камнем преткновения при реализации инфраструктуры шифрования, поскольку в

прежних шифровальных системах не имелось надежного способа обмена сертификатами

и списками CRL между отправителем и получателем информации. Инфраструктура

шифрования Windows 2000 сохраняет

информацию о сертификатах и списках CRL в Active Directory, чтобы клиенты,

обращающиеся к каталогу непосредственно или по протоколу LDAP, могли найти ее

там. Кроме того, клиенты могут получать информацию о сертификатах и списках CRL

с веб-серверов, и отправитель сообщения (или администратор системы) может при

желании присоединить всю цепочку сертификатов и списков CRL к каждому

отправляемому сообщению. Этот способ позволяет каталогу производить необходимые

операции по предоставлению клиенту идентифицирующей информации и сохраняет за

пользователем возможность посылать ее тем адресатам, которые не могут сами

получить эту информацию с сервера.

Здесь следует сделать одно важное замечание:

инфраструктура шифрования с открытым ключом в Windows 2000

позволяет производить все операции по проверке подлинности сертификатов, то

есть их поиск, сравнение и проверку действительности – в прозрачном для

пользователя режиме. Ни отправитель, ни получатель сообщения (будь то программа

или пользователь) не должны заботиться о самой процедуре проверки или

задумываться о том, какие при этом были использованы критерии проверки, хотя

подробные результаты каждой операции проверки можно при необходимости

просмотреть и узнать, какие сертификаты и списки CRL были проверены и какой

результат дала эта проверка.

Если выбор иерархической модели сертифицирующих

инстанций можно считать наиболее важным при внедрении инфраструктуры шифрования

в организации, то выбор модели доверительных отношений едва ли сильно уступает

ему в смысле ответственности. Доверяя головной инстанции, вы в неявном виде

утверждаете, что вы доверяете тому, насколько тщательно она отбирает

кандидатов на получение ее сертификатов. Применительно к данной ситуации слово

“тщательно” не совсем точно; более правильно было бы говорить, что вы доверяете

этой инстанции в том, как она выполняет установленные в ней правила и процедуры

защиты информации, с помощью которых устанавливается принадлежность кандидата,

запросившего сертификат.

Принимая решение о доверии головной сертифицирующей

инстанции, вы одновременно доверяете и всем сертификатам, выданным ею. В

зависимости от иерархической модели, принятой в данной организации,

практические последствия такого выбора могут быть значительными (при доверии

крупной коммерческой сертифицирующей инстанции с большим количеством клиентов)

или не очень (при доверии инстанции небольшого масштаба, например,

бухгалтерскому отделу вашей организации). Обычно решения о доверии по отношению

к той или иной инстанции принимаются на уровне организации в целом, хотя

инфраструктура шифрования Windows 2000

позволяет принимать такие решения и отдельным пользователям (или администратору

системы). Кроме того, воспользовавшись средствами управления групповыми

правилами защиты информации, администратор может игнорировать или исправить

решения о доверии, принятые отдельными пользователями.

Принимая решение о доверии сертификатам, необходимо

также решить, в какой области им будет оказано это доверие. Стандарт X.509

(версия 3), регламентирующий формат сертификата, позволяет указать, для какой

цели - подписи, шифрования сообщения или и того и другого - может быть

использован данный сертификат. Например, администратор системы может выдать всем

пользователям сертификаты для снабжения электронных сообщений цифровыми

подписями, но ограничить применение сертификатов, дающих право шифровать

сообщения, кругом отдельных подразделений или лиц в организации. Корпорация Microsoft усовершенствовала эту функцию, дав администратору

возможность указывать дополнительные области применения сертификатов, включая

присоединение подписи к программным компонентам, вход в систему с

использованием смарт-карты и расшифровку зашифрованных файлов. В рамках

инфраструктуры шифрования с открытым ключом в Windows 2000

инстанция, выдавшая сертификат, имеет полную возможность определить, с какой

целью этот сертификат будет использоваться.

Секрет хорошего управления кроется в умении правильно

распределять полномочия. Это справедливо и в отношении управления

инфраструктурой шифрования. В большинстве организаций ответственность за

организацию доступа к информационным ресурсам возлагается на централизованную

группу специалистов (или на несколько таких групп). Они используют в своей

работе необходимые средства управления информацией и соблюдают правила ее

обработки, выработанные в данной организации.

Инфраструктура шифрования Windows 2000

обеспечивает гибкие средства управления, позволяющие определить, какие

параметры пользователи могут (или не могут) изменить самостоятельно, включая

правила проверки действительности сертификатов, решения о доверии

сертифицирующим инстанциям, а также области применения сертификатов. Эти

средства управления основаны на групповых правилах Active Directory и являются удобным

средством передачи правил с общего уровня управления системой на более низкие

ее ступени. Групповые правила можно передавать с данного уровня на более

низкий, причем параметры каждого уровня управления в организации могут быть

настроены индивидуально и определять, какие параметры этот уровень “наследует”

от более высокого уровня, а какие - игнорирует. Правила определяют:

·

Будут ли новые пользователи и компьютеры автоматически

зарегистрированы в системе и будут ли им сразу же выданы сертификаты;

·

Каким головным сертифицирующим инстанциям оказывается доверие и

могут ли пользователи более низких уровней модифицировать этот список;

·

Должны ли параметры настройки правил для данной группы обязательно

передаваться пользователям более низких уровней или они всего лишь могут

быть переданы таким пользователям.

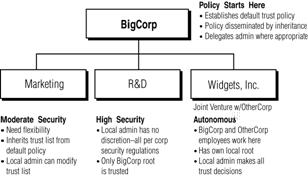

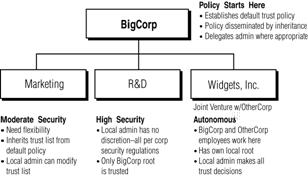

На рис. 7 представлена одна из возможных схем

организации правил защиты информации в воображаемой организации. Отдел

информационных технологий этой организации составляет список инстанций, которым

оказывается доверие, он также указывает, кто имеет право изменять этот список,

и устанавливает в Active Directory такие условия передачи правил нижестоящим уровням

управления, при которых на всех уровнях эти правила воспроизводятся без

изменений. Такое распределение полномочий управления, а также слежение за

установками, которые определяют права каждого уровня на внесение изменений,

автоматически осуществляются каталогом Active Directory. Указанные правила будут

распространяться на каждый объект Active Directory до тех пор, пока кто-либо

из лиц, входящих в список получивших полномочия по управлению данным объектом,

не изменит установленных правил.

Рис. 7. Передача правил определяет способ их применения в

организации

На рисунке:

Policy Starts Here

-- Уровень создания правил

--- Формулирует правила по доверию сертификатам

--- Передает правила нижестоящим уровням управления

--- Передает, где это необходимо, полномочия по

управлению

BigCorp -- Организация 1

Marketing -- Отдел

сбыта продукции

R&D -- Исследовательский отдел (НИОКР)

Widgets, Inc. (Joint venture w/OtherCorp) -- Деловой партнер (совместное предприятие с

Организацией 2)

Moderate

Security -- Средний уровень защиты

--- Малая гибкость в управлении

--- Список доверенных инстанций получает вместе с

правилами управления

--- Локальный администратор может изменять список

доверенных инстанций

High Security

-- Высокий уровень защиты

--- Локальный администратор не может вносить изменений;

все правила управления защитой определяются на уровне организации

--- Доверие оказывается только сертифицирующему отделу

данной организации

Autonomous --

Автономная организация

--- Персонал состоит из сотрудников Организации 1 и

Организации 2

--- Имеет свою собственную головную сертифицирующую инстанцию

--- Локальный администратор принимает все решения по

оказанию доверия.

В каждом из трех подразделений имеется свой набор

групповых правил:

·

Групповые правила для отдела сбыта продукции позволяют

администраторам включать или исключать головные сертифицирующие инстанции из

локального списка доверенных инстанций, который изначально был передан им с

более высокого уровня управления. Администраторы отдела сбыта не имеют права

вносить других изменений в правила управления.

·

Групповые правила для отдела научных исследований и

опытно-конструкторских разработок определяют, что сотрудники этого отдела могут

доверять только головным сертифицирующим инстанциям, которые указал сетевой

администратор; локальные списки инстанций, которым доверяют пользователи, изменять

нельзя.

·

Совместное предприятие имеет свою собственную сертифицирующую

инстанцию, и его местные администраторы принимают все решения по оказанию

доверия. Никакой информации из вышестоящих уровней управления не используется,

хотя при необходимости ее можно получить.

В некоторых организациях требования к обеспечению защиты

информации особенно высоки. Например, Министерство обороны США разделяет свои

сертифицирующие инстанции на три уровня безопасности: высокий, средний и

низкий. Помимо военных и государственных организаций, существует много

представителей коммерческого мира, финансовых структур, юридических,

медицинских и промышленных компаний, которые стремятся обеспечить более высокий

уровень в отдельных компонентах своих инфраструктур шифрования.

Инфраструктура шифрования с открытым ключом в Windows 2000 полностью

отвечает этим повышенным требованиям. Например, в соответствии с правилами

управления сертификатами, принятыми в Министерстве обороны США, сертификаты инстанций

нижнего уровня безопасности должны обновляться один раз в пять лет, а

сертификаты инстанций среднего и высшего уровней безопасности должны проходить

обновление не реже одного раза в три года. В рамках инфраструктуры шифрования Windows 2000 это требование

удовлетворяется чрезвычайно просто путем создания двух шаблонов сертификатов с

различными сроками действия. Другим примером универсальности этой

инфраструктуры является тот факт, что администратор системы имеет возможность

управлять периодичностью и формой публикации списков CRL. Поэтому организации

типа кредитных компаний, для которых сроки рассылки новых списков являются

чрезвычайно жесткими, могут воспользоваться функцией автоматической рассылки

таких списков.

Любые достоинства шифровальной архитектуры -

операционная совместимость, высокий уровень защиты данных, универсальность -

утрачивают свою ценность, если они не сопровождаются простотой использования.

Именно неудобный интерфейс препятствовал широкому распространению предыдущих

вариантов инфраструктур шифрования и их компонентов, да и затраты на обучение

пользователей и организацию служб технической поддержки были чрезмерно велики.

Корпорация Microsoft приложила

большие усилия для того, чтобы обеспечить простоту использования инфраструктуры

шифрования Windows 2000 для трех

основных категорий работников: конечных пользователей, администраторов и

разработчиков программного обеспечения. В результате корпорации Microsoft удалось создать в Windows 2000

действительно удобную инфраструктуру шифрования с открытым ключом, поскольку

элементы этой инфраструктуры

·

являются составной частью платформы и не требуют

приобретения и установки дополнительных средств управления и защиты. Это

обстоятельство становится особенно привлекательным, если в организации

возникает необходимость объединить несколько различных сертифицирующих

инстанций, так как необходимое для этого программное обеспечение составляет

неотъемлемую часть операционной системы.

·

работают преимущественно в автоматическом режиме, обеспечивая

выполнение операций по защите информации в рамках нормальной работы

операционной системы.

·

полностью интегрированы с уже знакомыми пользователям

инструментами, включая такие программы как консоль управления Microsoft Management

Console (MMC), Internet Explorer и другие средства управления, с которыми конечные

пользователи и администраторы уже хорошо знакомы.

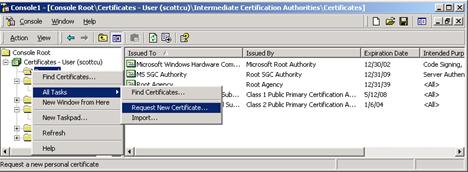

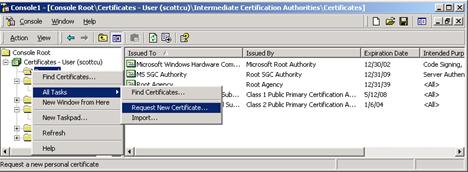

Как бы хороша ни была система защиты информации, все ее

достоинства теряют свою ценность, если пользователи отказываются работать с нею

по причине большой сложности ее эксплуатации. Большое достоинство

инфраструктуры шифрования Windows 2000

состоит в том, что она способна обеспечить защиту информации для всех

пользователей системы, а не только для наиболее опытных работников. При работе

в обозревателе Internet Explorer или Windows 2000 Certificate

Manager запрос на получение сертификата выполняется одним щелчком мыши

(см. рис. 8). При этом в любой из двух названных программ запускается мастер Certificate Request Wizard; получив от пользователя ответы на

недлинный ряд вопросов, эта утилита автоматически отправляет запрос на

сертификат соответствующей сертифицирующей инстанции. После обработки запроса

(обычно это происходит в реальном времени) информация о секретном ключе

направляется непосредственно пользователю, а сведения об открытом ключе

сохраняются в каталоге Active Directory.

Рис. 8. Запрос на получение сертификата посылается с

помощью одного щелчка мыши

При необходимости пользователи могут обеспечить управление

своими сертификатами, воспользовавшись дополнительной программой Certificate Manager

в консоли управления MMC, или прибегнув к помощи диалога управления настройками

в программе Internet Explorer. Любая из двух этих утилит позволяет запрашивать

новые сертификаты, просматривать списки своих и принадлежащих другим

пользователям сертификатов и соответствующих им цепочек достоверности,

проверять области применения сертификатов и т. д.

Удобство использования распространяется и на приложения,

разработанные с помощью вспомогательных библиотек инфраструктуры шифрования,

созданных корпорацией Microsoft (более подробно о

содержании этих библиотек см. раздел “Удобство для разработчиков”). Любой

независимый разработчик может с легкостью обеспечить в создаваемой им программе

доступ ко всему спектру возможностей, предлагаемых инфраструктурой шифрования Windows 2000. Для этого

нужно всего лишь сделать приложение совместимым с этой инфраструктурой, причем

работа с таким приложением не потребует от пользователей освоения новых

навыков. Например, в приложении для обмена электронными сообщениями может

появиться новая кнопка или окно метки, позволяющие пользователю шифровать

сообщения или сопровождать их цифровой подписью, не вдаваясь при этом в

подробности самой процедуры шифрования.

Сама по себе процедура внедрения любой инфраструктуры

шифрования не составляет, как правило, большой трудности. Однако после того как

все ее элементы установлены и настроены, начинается более трудный этап -

ежедневное поддержание системы в рабочем состоянии. В отличие от других

аналогичных продуктов, те немногие задачи управления, которые необходимо решать

при эксплуатации инфраструктуры шифрования Windows 2000,

мало отличаются от стандартных эксплуатационных процедур, хорошо знакомых

администраторам, которые имели дело с Windows NT.

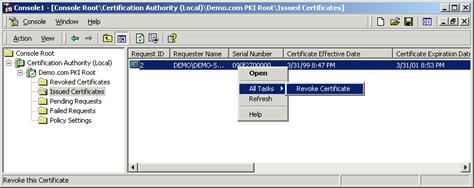

В Windows 2000

консоль управления MMC является стандартным рабочим инструментом администратора

при выполнении им всех задач управления, включая и те, которые относятся к

управлению инфраструктурой шифрования. С помощью дополнительного модуля Certificate Services

администратор может легко выполнять с консоли MMC все операции, требующиеся при

ежедневной рутинной эксплуатации этой инфраструктуры:

·

При необходимости аннулировать сертификаты;

·

Просматривать параметры сертификатов и списков CRL (включая срок

действия, последнюю дату обновления и принадлежность сертификата);

·

Задавать шаблоны свойств сертификата (при этом вновь созданным

сертификатам будут автоматически присваиваться заданные свойства);

·

При наличии соответствующих разрешений изменять настройки

групповых правил для пользователей, групп и компьютеров.

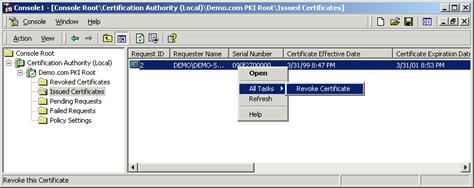

Выполнение всех этих операций совмещено с функциями

консоли MMC; оно обеспечивается с помощью хорошо знакомых администратору

инструментов и команд. Например, на рис. 9 показано, что для аннулирования

сертификата администратор должен всего лишь указать на выбранный сертификат и

нажать правую клавишу мыши, а затем выбрать команду "Revoke

Certificate…"

Рис. 9. Для аннулирования сертификата требуется всего лишь

одно нажатие клавиши мыши.

Дополнительная программа Active Directory Users and Groups позволяет администратору управлять каталогом

Active Directory.

Помимо стандартных операций управления, эта программа предоставляет

администратору возможность создавать групповые правила и распространять

принятые решения о доверии сертификатам на всю сетевую систему, автоматически

регистрировать в системе новых пользователей и компьютеры путем выдачи им

сертификатов или управлять предоставлением сертификатов и распространением

списков CRL.

Программирование с использованием шифровальных

алгоритмов - задача непростая, и по силам она далеко не каждому. Сами по себе

алгоритмы не представляют ничего сложного, но вот их корректное воплощение, без

единой погрешности с точки зрения защиты информации, составляет значительную

трудность. Инфраструктура шифрования Windows 2000

предлагает разработчикам простые, удобные и хорошо документированные средства

использования шифровальных подпрограмм, встроенных в Windows 2000.

Эти подпрограммы прошли тщательное тестирование и оценку (подробнее об этом см.

раздел “Интеграция со встроенными средствами защиты”), поэтому разработчики

могут использовать их, не опасаясь, что эти подпрограммы привнесут дополнительные

ошибки в созданный ими продукт. О высоком качестве включенных в Windows 2000 шифровальных

служб свидетельствует то, насколько охотно многие разработчики используют их

при создании новых приложений.

Разработчики, создававшие приложения, совместимые с

инфраструктурой шифрования, отмечают, что благодаря службам защиты информации Windows 2000 эта задача

оказалась значительно более простой, чем они ожидали. Эти службы экономят время

разработчиков и повышают качество защиты, поскольку не требуют от создателя

приложения специальных знаний в области алгоритмов шифрования. В Windows 2000 имеются три

отдельных набора служб защиты информации:

·

Интерфейс CryptoAPI 1.0 содержит готовые

службы, поддерживающие алгоритмы шифрования с открытым и секретным ключом. Приложения

могут обращаться к службам шифрования и расшифровки, не затрагивая внутренних

функций используемых в этих службах алгоритмов и протоколов.

·

Интерфейс CryptoAPI 2.0 содержит службы

обработки сертификатов, которые используются внешними приложениями. Этот

интерфейс позволяет приложениям запрашивать сертификаты, проверять

достоверность цепочек сертификатов и получать информацию о сертификатах из

соответствующих хранилищ локального каталога или из Active Directory.

·

Интерфейс Security Services Provider Interface (SSPI) позволяет

разработчикам использовать сетевые службы защиты информации, входящие в Windows 2000. Приложения, в

которых обеспечена поддержка этого интерфейса, могут устанавливать связь между

сертификатом и учетной записью пользователя, поддерживать защищенные сетевые

сессии, открывать в сети туннельную связь по протоколу IPSEC и использовать всю

широту возможностей служб безопасности, обеспеченную сетевыми службами защиты

информации в Windows 2000.

Windows 2000

имеет также встроенные средства поддержки смарт-карт и ускорителей шифрования.

Это означает, что разработчики приложений могут без всяких затруднений

задействовать и эти устройства в своих программах. Любое устройство, для

которого производитель предоставил интерфейсный модуль CryptoAPI,

можно использовать практически без дополнительных затрат на программирование.

У алгоритма шифрования с

открытым ключом имеется много достоинств, среди которых можно отметить

возможность организации электронной коммерции и осуществления иных производственных